已解决

中间件安全:Apache Tomcat 弱口令.(反弹 shell 拿到服务器的最高控制权.)

来自网友在路上 193893提问 提问时间:2023-11-23 23:14:36阅读次数: 93

最佳答案 问答题库938位专家为你答疑解惑

中间件安全:Apache Tomcat 弱口令.

Tomcat 是 Apache 软件基金会(Apache Software Foundation)的 Jakarta 项目中的一个核心项目,由 Apache、Sun 和其他一些公司及个人共同开发而成。 通过弱口令登录后台,部署 war 包 geshell .

目录:

中间件安全:Apache Tomcat 弱口令.

Apache Tomcat 弱口令:

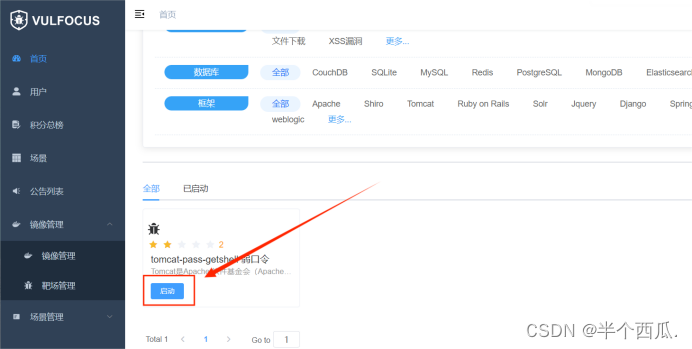

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

测试漏洞:

第一步:直接访问 IP地址 和 映射的端口.

第二步:测试 账号和密码 是否存在弱口令.

第三步:使用 Burp 进行抓包,发现 账号和密码 的信息.

第四步:在 Burp 中把信息发给 测试器 ,进行 账号和密码 爆破破解.

第五步:拿着 账号和密码 进行登录就好.

第六步:反弹 shell 拿服务器的控制权.

Apache Tomcat 弱口令:

靶场准备:Web安全:Vulfocus 靶场搭建.(漏洞集成平台)_vulfocus靶场搭建-CSDN博客

测试漏洞:

第一步:直接访问 IP地址 和 映射的端口.

第二步:测试 账号和密码 是否存在弱口令.

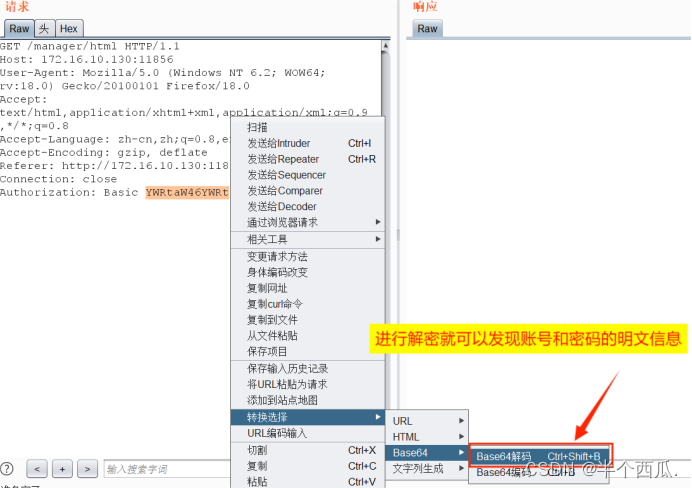

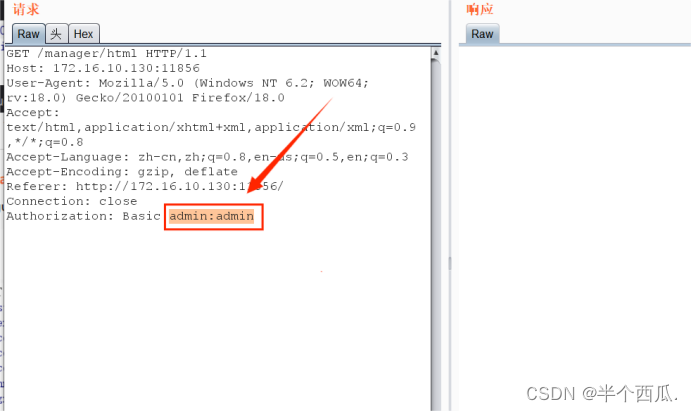

第三步:使用 Burp 进行抓包,发现 账号和密码 的信息.

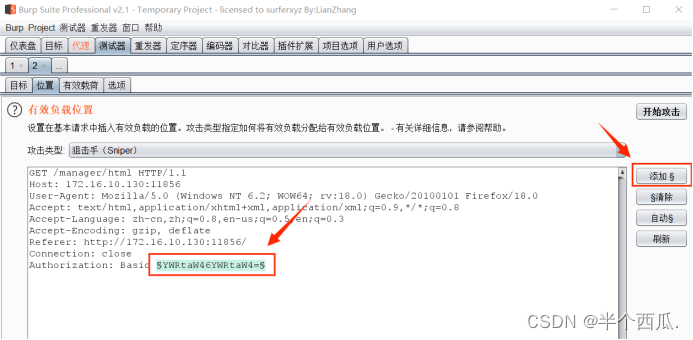

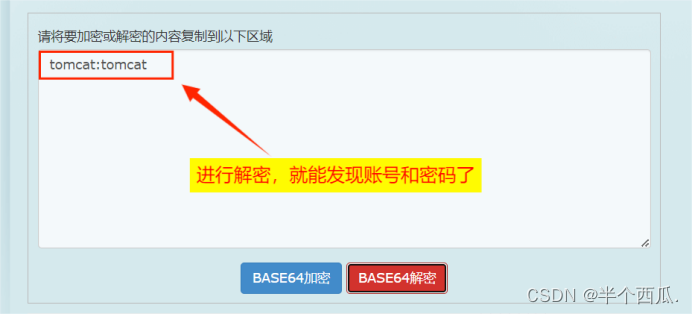

第四步:在 Burp 中把信息发给 测试器 ,进行 账号和密码 爆破破解.

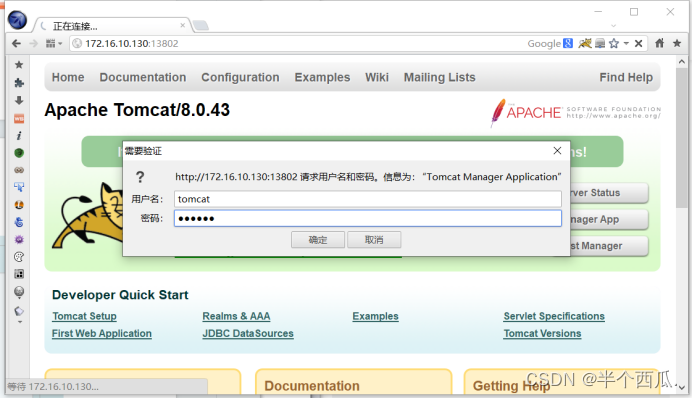

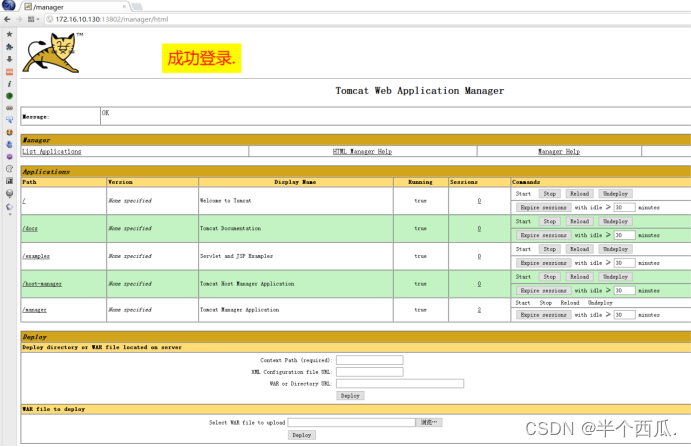

第五步:拿着 账号和密码 进行登录就好.

第六步:反弹 shell 拿服务器的控制权.

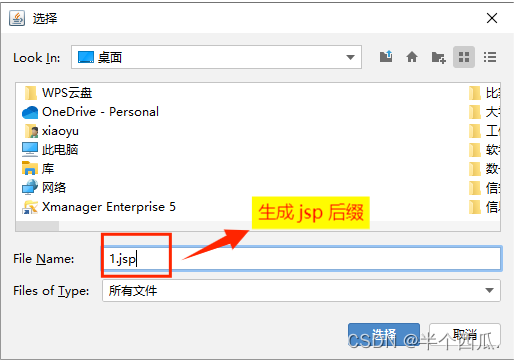

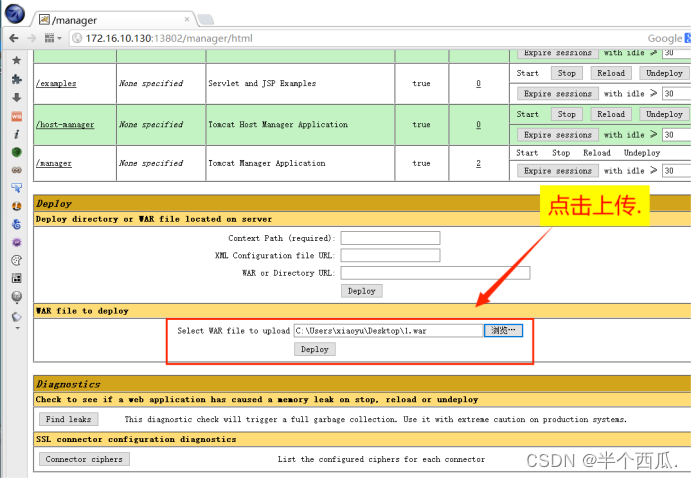

# 下载一个工具(哥斯拉)进行生存 木马 和 连接木马.https://github.com/BeichenDream/Godzilla

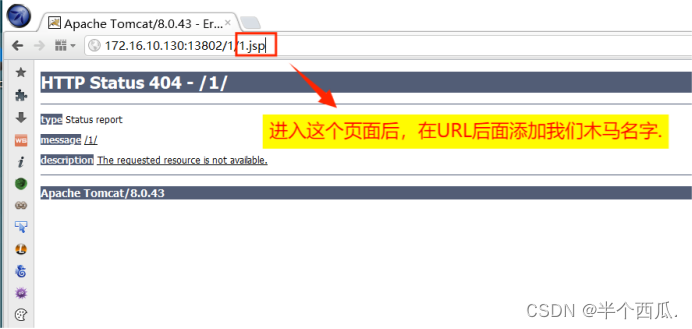

把 1.jsp 进行压缩,然后再把 压缩文件的后缀 改为 war

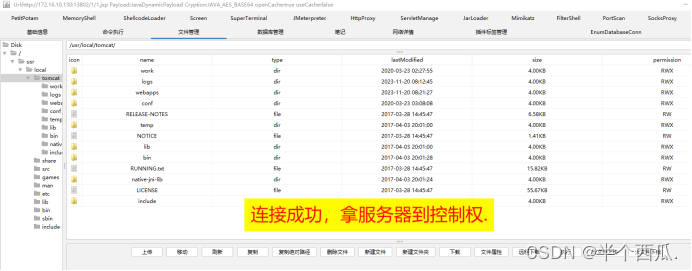

回到 连接工具(哥斯拉),进行连接.

查看全文

99%的人还看了

相似问题

- 春秋云境靶场CVE-2022-28512漏洞复现(sql手工注入)

- vulnhub靶场—matrix-breakout-2-morpheus靶机

- Vulnhub靶场之Funbox

- 云尘靶场 Medium_Socnet 内网为docker 无站代理 不存在gcc的提权方式 解决ldd过高无法执行exp 指定so文件

- sqli 靶场 Level23-Level30 wp

- pikache靶场通关——XXE

- 对xss-labs靶场的一次XSS攻击

- 【网络安全 --- 任意文件上传漏洞靶场闯关 6-15关】任意文件上传漏洞靶场闯关,让你更深入了解文件上传漏洞以及绕过方式方法,思路技巧

- CVE-2022-32991靶场复现

- 皮卡丘RCE靶场通关攻略

猜你感兴趣

版权申明

本文"中间件安全:Apache Tomcat 弱口令.(反弹 shell 拿到服务器的最高控制权.)":http://eshow365.cn/6-42061-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!