Wlan——无线反制理论与配置讲解

最佳答案 问答题库698位专家为你答疑解惑

目录

非法设备基本概念

非法设备的分类

如何识别非法设备的类型

非法设备判断流程

反制AP的工作模式

AP对于非法设备的检测模式

AP对于非法设备的反制模式

反制设备的工作原理

反制设备如何获取非法设备的信息

反制设备对非法设备反制的原理

如何通过空口抓包判断是否存在反制AP设备

如何通过AP上的日志来判断是否存在反制设备

锐捷配置反制AP的步骤

非法设备基本概念

非法设备的影响

1、非法AP 模拟合法AP无线信号的SSID和密码(用户可能就会关联到此非法AP,用户数据泄露)

2、环境中有其它私设的AP,使得合法AP的信道被干扰

3、环境中由非法STA连接到合法AP上,占用信道带宽

非法设备的分类

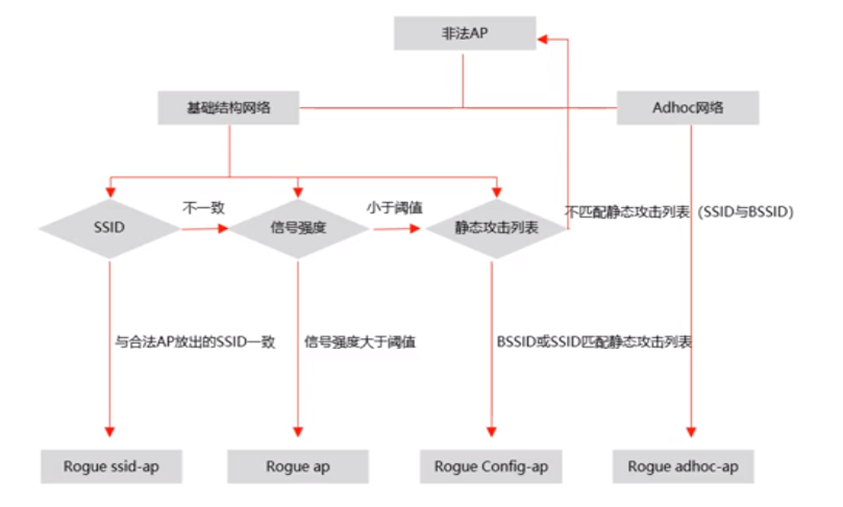

非法AP(细分为三类)

连接在非法AP的STA为非法STA

1、与合法AP的SSID一致(Rogue ssid-ap)

2、与合法AP的SSID不一致,但是信号强度大于阈值(Rogue ap)

3、与合法AP的SSID不一致,信号强度没超过阈值,但是BSSID/SSID匹配静态攻击列表中预先配置的BSSID/SSID(Rogue Cofig-ap)

非法Ad-Hoc(Rogue adhoc-ap)

Ad-Hoc网络为点对点的无线网络,通常用于临时组网

带有无线网卡设备发出的无线信号(可以理解为终端热点)

反制AP检测到的Ad-Hoc设备都认为是非法Ad-Hoc设备

如何识别非法设备的类型

开启了非法设备检测功能的AP可以根据侦听到的802.11MAC帧来判断出周围无线设备的类型

通过802.11MAC的To/From DS字段来判断设备类型

To DS

From DS

设备类型

0

0

Ad-hoc

1

1

无线网桥(WDS)

1

0

STA

0

1

AP

非法设备判断流程

检测设备是否属于非法AP的流程

Firendly Flag友好标志位:连接的同一个AC的AP之间,此标志位是相同的

对非法AP设备分类的流程

反制AP的作用

1、保证用户信息不被泄露(反制非法AP)

2、降低私设AP对合法AP信号的干扰

反制AP的工作模式

工作模式分为检测和反制两部分;必须同时开启才可以实现设备反制

AP对于非法设备的检测模式

一般建议使用专门的AP来作为反制AP,不提供用户接入业务

Normal

默认的AP工作模式,没有开启AP空口扫描功能(AP设备不能发送Probe Request报文)

Hybrid

AP有空口扫描的功能,也有用户接入的功能,不过可能会使得接入用户信号收到影响;

AP设备可以主动发送Probe Rqeuest报文

Monitor

AP专门开启空口扫描的功能,没有提供用户接入的功能

AP对于非法设备的反制模式

根据AP检测获得的信息来判断是否是非法设备,然后进行反制

反制模式主要分为5大类

AP反制模式

反制的非法设备类型

SSID

反制SSID与合法AP的SSID一致的非法AP

Config

反制匹配静态攻击列表的非法AP设备

Rogue

反制信号强度超过阈值的非法AP设备

Adhoc

反制非法Ad-hoc设备

All

反制所有非法设备

反制设备的工作原理

反制设备通过检测获取非法设备,然后再通过反制两大步骤来完成非法设备的反制

反制设备如何获取非法设备的信息

反制AP主要通过主动/被动扫描帧来获取非法设备信息

非法AP的信息

主动:反制AP从监测的信道中发送Probe Request,未知AP会回复Probe Response报文,携带SSID、BSSID、信号强度等信息

被动:反制AP从检测的信道中收到未知AP设备发来的被动扫描信息Beacon报文,也会携带SSID、BSSID、信号强度等信息;其中Beacon报文还会携带一个Friendly flag友好标志位,可以通过此位来判断AP是否是非法AP(一致则为合法AP,不一致则需要再此判断)

非法Ad-Hoc的信息

主动:反制AP从监测的信道中发送Probe Request,未知设备会回复Probe Response报文,通过此报文的To/From DS字段来判断是否是Ad-Hoc设备,只要是Ad-Hoc设备就是非法的

被动:反制AP从检测的信道中收到未知设备发来的被动扫描信息Beacon报文中也可以判断

除了检查非法AP和Ad-Hoc设备信息,我们还需要了解未知STA的信息

主动:反制AP从监测的信道中发送Probe Request,STA收到后会回复Probe Response报文,携带自己的MAC地址

反制设备对非法设备反制的原理

反制AP通过解除认证/解关联帧实现反制

非法AP反制方法1,向非法STA发送解除认证/关联帧(反制AP发送的报文源为非法AP BSSID 目的为广播)

反制AP以非法AP设备的身份发送广播解除认证帧(Deauthentication)和解除关联帧(Disassociation)

非法STA收到后,就会断开与非法AP的连接

非法AP反制方法2,向非法AP发送解除认证/关联帧(反制AP发送的报文源为STA MAC 目的为非法AP BSSID)

反制AP以非法STA的身份给此STA接入的非法AP发送单播解认证和解关联帧

非法AP收到后就会断开与非法STA的连接

即针对AP反制有单播帧和广播帧两种方式,为什么?

有些终端不接受广播帧,因此才需要获取STA的MAC来发送单播帧阻断非法AP和STA的连接

Ad-Hoc设备反制(源为Ad-hoc设备 MAC 目的为Ad-Hoc BSSID)

以Ad-Hoc设备的身份向STA发送单播解认证和解关联帧

接入Ad-Hoc设备的STA收到后,就会断开与非法AP的连接

如何通过空口抓包判断是否存在反制AP设备

1、解认证/关联报文的信号强度与Beacon帧的信号强度有明显差别

因为反制设备和AP设备的位置不同,两者发送的报文的信号强度不同

2、如果解认证/关联报文目的地址为广播,则一般会存在反制设备

3、AC上关闭了低速率,但是解认证报文确实是低速率发送的,则此报文就为反制设备发送

4、反制设备发送的解认证Deauth报文的序列包不变(也存在反制设备会发送变化的序列号,此方法不能准确判断是否存在反制设备)

如何通过AP上的日志来判断是否存在反制设备

如果AP日志上有大量终端发送的解认证/关联报文,则表示存在反制设备

锐捷配置反制AP的步骤

反制AP配置注意事项

- 建议AP使用monitor模式

- 反制周期调整到最小

- 反制AP配置与非法AP相同的信道

- 将非法AP的BSSID加入到静态攻击列表(黑名单)

配置反制的步骤

1、更改AP的检测模式并指定需要扫描检测的信道

2、配置AP的反制模式

3、开启未知STA扫描

开启AP的检测模式

Ap-config 123

Device mode monitor AP的工作模式为monitor

Scan-channels 802.11b channels 1 6 11 配置需要扫描的信道(默认扫描的信道为反制AP使用的信道)

Scan-channels 802.11a channels 149 165

开启AP的反制功能

Wids

Countermeasures enable 开启反制功能

Countermeasures channel-match 配置反制AP是基于信道反制的

Countermeasures mode ssid 反制和AP发出相同SIID的未知AP

Countermeasures ap-max 10 配置最大反制个数

Countermeasures rssi-min 20 设置信号强度阈值

Countermeasures interval 100 配置反制间隔(默认1s反制一次)

开启未知STA扫描

Wids

Device unknown-sta dynamic-enable 开启单播反制,发送Probe request动态检测未知设备的信息

Device unknown-sta mac-address 0000.0001.0001 静态配置非法STA的MAC信息

配置WIDS允许的设备列表(白名单)

Wids

Device permit mac-address 0000.0001.0001 允许的MAC地址列表

Device permit ssid admin 允许的SSID地址列表

Device permit vendor bssid 0000.0001.0002 允许的厂商列表

配置静态攻击列表(黑名单)

Wids

Device attack mac-address 0000.0002.0001 配置静态攻击MAC列表

Device black-ssid admin1 配置静态攻击SSID列表

反制AP查看命令

Show wids unknown-sta 未知STA设备查看

Show wids detected all 查看检测到的所有AP

Show wids detected friendly ap 查看合法AP

Show wids detected interfering ap 查看未分类的非法AP

Show wids detected rogue adhoc-ap/ap/config-ap/ssid-ap 查看非法ad-hoc/信号强度AP/静态攻击AP/SSID一致AP设备

99%的人还看了

猜你感兴趣

版权申明

本文"Wlan——无线反制理论与配置讲解":http://eshow365.cn/6-18020-0.html 内容来自互联网,请自行判断内容的正确性。如有侵权请联系我们,立即删除!